[The Christmas Story]

Tất cả các bài tập trong Advent of Cyber đều theo một câu chuyện vui nhộn về Giáng sinh. Năm nay, yêu tinh McSkidy cần sự giúp đỡ của bạn để tấn công và hoàn tác các hoạt động độc hại của chú chó sói.

Đó là đêm trước ngày 30 tháng 11 - McSkidy ngồi trong văn phòng lớn của cô ấy với một tách ca cao nóng, hồi tưởng lại quãng thời gian căng thẳng của cô ấy tại Best Festival Company. Kể từ khi quản lý các cuộc tấn công mạng của Christmas Monster vào tháng 12 năm ngoái, cô ấy đã được thăng chức lên Giám đốc Văn phòng An ninh Thông tin (CISO) và đã quản lý để xây dựng một đội bảo mật tầm cỡ thế giới. Cô ấy đã hứa sẽ không bao giờ để Giáng sinh bị ảnh hưởng bởi sự cố mạng và đã làm mọi thứ trong khả năng của mình để chuẩn bị cho công ty tổ chức lễ hội tốt nhất cho bất kỳ sự cố nào và hỗ trợ ông già Noel giao quà trên toàn cầu mà không bị gián đoạn!

Khi cô ấy tự cười với chính mình "Sau tất cả những gì chúng ta đã làm, điều gì có thể xảy ra", Elf McAssistant chạy vào văn phòng của mình và thở hổn hển "Tất cả các nhà phân tích an ninh của chúng tôi đã bỏ lỡ ca làm việc cuối cùng của họ và không tìm thấy nhân viên an ninh nào trong tòa nhà". McSkidy nhảy ra khỏi ghế và làm đổ cacao nóng lên khắp người "CÁI GÌ".

Cô nhanh chóng di chuyển đến Trung tâm An ninh Elf, nơi có các nhân viên an ninh và nhìn ra khu vực rộng lớn với đầy những chiếc bàn trống. Mọi người đã đi đâu vào đêm trước của thời điểm quan trọng nhất đối với Best Festival Company. Cô chạy đến bàn của trưởng nhóm phân tích an ninh của mình, Elf McLeader, và nhận thấy bàn làm việc sạch sẽ một cách đáng ngạc nhiên. Đối với một người lộn xộn như vậy, làm thế nào khu vực làm việc của anh ta hoàn toàn trống rỗng? Khi bắt đầu nảy sinh lý thuyết trong đầu, cô nhận thấy một mảnh giấy nhỏ được giấu ở phía sau bàn làm việc sau màn hình. Khi hiểu những gì trên tờ giấy, cô ấy mở to mắt - tại sao McProfessional lại đặt vé máy bay một chiều vào đúng ngày này!

Trước khi cô có thời gian để đưa ra bất kỳ giả định nào, một giọng nói to và gắt gỏng đã vang lên khắp trung tâm an ninh từ hệ thống thông báo nội bộ "Grinch Enterprises sẽ không bao giờ để Giáng sinh thành công. Sẽ thật tiếc nếu đội an ninh đẳng cấp thế giới của bạn đột ngột biến mất"

"TẤT CẢ NÀY ĐÃ ĐƯỢC LẬP KẾ HOẠCH - HỌ ĐÃ TRUY CẬP CÁC HỆ THỐNG NỘI BỘ CỦA CHÚNG TÔI" McSkidy kêu lên. Đội tình báo của họ đã chuẩn bị cho tình huống chính xác này nhưng không giúp được gì khi trung tâm an ninh hoàn toàn trống rỗng!

"Chuyện này cần phải dừng lại" McSkidy thở dài và lê mình đến văn phòng để cứu Giáng sinh

Xin lưu ý, các nhiệm vụ được phát hành hàng ngày và sẽ có độ khó khác nhau (mặc dù sẽ luôn nhắm đến trình độ mới bắt đầu)

Task 6 [Day 1] Web Exploitation Save The Gifts

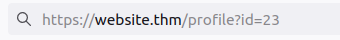

Query Component:

Dữ liệu thành phần truy vấn được chuyển vào URL khi đưa ra yêu cầu đến một trang web. Lấy ví dụ, ảnh chụp màn hình URL sau đây.

Chúng tôi có thể phân tích URL này thành như sau:

Protocol: https://

Domain: website.thm

Page: /profile

Query Component: id=23

Ở đây chúng ta có thể thấy trang /profile đang được yêu cầu và id tham số với giá trị là 23 đang được chuyển vào thành phần truy vấn. Trang này có thể hiển thị cho chúng tôi thông tin người dùng cá nhân và bằng cách thay đổi thông số id thành một giá trị khác, chúng tôi có thể xem dữ liệu người dùng khác.

Post Variables:

Việc kiểm tra nội dung của các biểu mẫu trên một trang web đôi khi có thể tiết lộ các trường có thể dễ bị khai thác IDOR. Ví dụ: lấy mã HTML sau cho một biểu mẫu cập nhật mật khẩu của người dùng.

<form method="POST" action="/update-password">

<input type="hidden" name"user_id" value="123">

<div>New Password:</div>

<div><input type="password" name="new_password"></div>

<div><input type="submit" value="Change Password">

</form>

Bạn có thể thấy từ dòng được đánh dấu rằng id của người dùng đang được chuyển đến máy chủ web trong một trường ẩn. Việc thay đổi giá trị của trường này từ 123 thành user_id khác có thể dẫn đến việc thay đổi mật khẩu cho tài khoản của người dùng khác.

Cookies:

Để luôn đăng nhập vào một trang web chẳng hạn như trang này, cookie được sử dụng để ghi nhớ phiên của bạn. Thông thường, điều này sẽ liên quan đến việc gửi một id phiên là một chuỗi dài văn bản ngẫu nhiên khó đoán, chẳng hạn như 5db28452c4161cf88c6f33e57b62a357, máy chủ web sử dụng một cách an toàn để truy xuất thông tin người dùng của bạn và xác thực phiên của bạn. Tuy nhiên, đôi khi, các nhà phát triển ít kinh nghiệm hơn có thể lưu trữ thông tin người dùng trong chính cookie của nó, chẳng hạn như ID của người dùng. Việc thay đổi giá trị của cookie này có thể dẫn đến việc hiển thị thông tin của người dùng khác. Xem bên dưới để biết ví dụ về cách điều này có thể trông như thế nào.

GET /user-information HTTP/1.1

Host: website.thm

Cookie: user_id=9

User-Agent: Mozilla/5.0 (Ubuntu;Linux) Firefox/94.0

Hello Jon!

GET /user-information HTTP/1.1

Host: website.thm

Cookie: user_id=5

User-Agent: Mozilla/5.0 (Ubuntu;Linux) Firefox/94.0

Hello Martin!

Thử thách

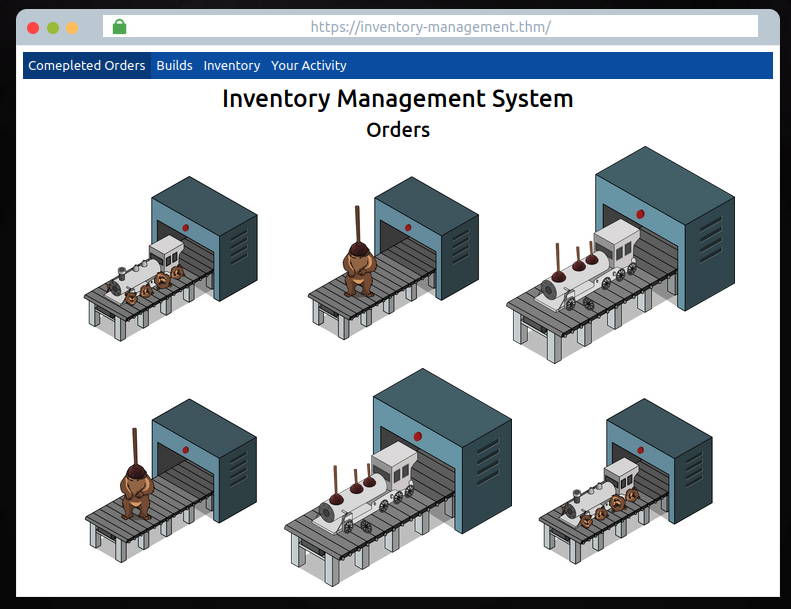

Nhấp vào nút "Xem Trang web" màu xanh lục ở trên cùng bên phải của tác vụ này để mở hệ thống quản lý hàng tồn kho.

Tại đây, bạn sẽ tìm thấy một trình duyệt giả trên trang đơn đặt hàng đã hoàn thành hiển thị hình ảnh của những món đồ chơi đã được làm không chính xác do sự giả mạo của Grinch!

Ngoài ra còn có ba trang khác trên bảng điều hướng; Công trình, Khoảng không quảng cáo và Hoạt động của bạn.

- Trang xây dựng hiển thị các đồ chơi khác nhau và các bộ phận của chúng (như bạn có thể thấy, do giả mạo, tất cả chúng đều không chính xác)

- Trang Khoảng không quảng cáo liệt kê các mặt hàng riêng lẻ với mã SKU tương ứng của chúng.

- Trang Hoạt động của bạn hiển thị thông tin người dùng, ảnh của McSkidy và các hành động gần đây của họ trên hệ thống.

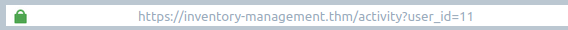

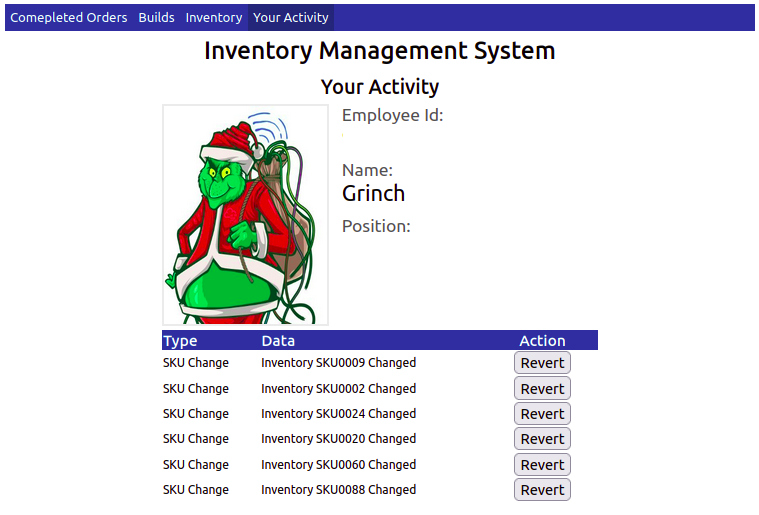

Như chúng ta đã tìm hiểu ở trên, lỗ hổng IDOR yêu cầu thay đổi một số loại đầu vào của người dùng. Trong số tất cả các trang mà chúng tôi có thể điều hướng đến, trang duy nhất có thông tin đầu vào có thể được thay đổi là trên trang Hoạt động của bạn. Bạn sẽ thấy trong URL một tham số thành phần truy vấn có tên user_id, được đặt thành giá trị 11 (Id người dùng của McSkidy).

Hãy thử thay đổi giá trị user_id trong thanh địa chỉ và bạn sẽ thấy rằng ứng dụng web cố gắng tải thông tin của người dùng khác. Hãy thử các số khác nhau giữa các giá trị 1 - 20 cho đến khi bạn tìm thấy người dùng có thể chịu trách nhiệm về việc giả mạo hệ thống.

Nhấp vào nút Hoàn nguyên trên các thao tác của người dùng sẽ quay lại các thay đổi và cho phép máy làm đồ chơi tạo lại đồ chơi đã được chế tạo đúng cách. Sau khi tất cả các thay đổi đã được hoàn nguyên, bạn sẽ được thưởng bằng một lá cờ có thể được nhập vào bên dưới.

After finding the account responsible for tampering, what is their position in the company?

Tasks released each day get progressively harder (but are still guided with walkthrough videos). Come back tomorrow for Day 2's task!

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments