Task 28 [Day 23] Blue Teaming PowershELlF Magic

Triển khai máy ảo gắn liền với tác vụ này; nó sẽ hiển thị trong chế độ xem chia đôi màn hình khi nó đã sẵn sàng.

Nếu bạn không thấy máy ảo tải, hãy nhấp vào nút Show Split View.

Một trong những quản trị viên có quyền truy cập vào hệ thống Elf Dome Defense nhận ra rằng tệp mật khẩu của anh ta bị thiếu trên màn hình. Nếu không có mật khẩu, anh ta sẽ không thể đăng nhập vào Bảng điều khiển Nhiệm vụ. McSkidy nghi ngờ rằng có lẽ một trong những nỗ lực lừa đảo trước đó đã thành công. McSkidy bắt đầu hành động.

Bạn cần kiểm tra nhật ký sự kiện để xác định điều gì đã xảy ra và xem liệu bạn có thể lấy lại mật khẩu từ tệp văn bản đã xóa hay không.

Mục tiêu học tập:

- Phân tích nhật ký sự kiện của Windows để hiểu các hành động được thực hiện trong một cuộc tấn công.

- Khôi phục các hiện vật quan trọng trong giao tiếp web không được mã hóa.

- Sử dụng PowerShell Scripting để khôi phục một phần mềm xóa.

PowerShell được đưa vào Hệ điều hành Windows. Đây là một công cụ hữu ích cho Quản trị viên Windows để tự động hóa các công việc hàng ngày. PowerShell cũng đã cho phép kẻ thù thực hiện các hoạt động bất chính, một khái niệm được gọi là Sống xa đất

Định nghĩa chính thức của PowerShell theo Microsoft -

"PowerShell là một giải pháp tự động hóa tác vụ đa nền tảng được tạo thành từ trình bao dòng lệnh, ngôn ngữ kịch bản và khung quản lý cấu hình. PowerShell chạy trên Windows, Linux và macOS."

Link - https://docs.microsoft.com/en-us/powershell/scripting/overview?view=powershell-7.2

Là người bảo vệ, chúng tôi có thể kiểm tra các lệnh chạy trong bảng điều khiển PowerShell trên mỗi máy trạm. Điều này được gọi là Ghi nhật ký PowerShell. Khi một lệnh hoặc tập lệnh PowerShell được chạy, hoạt động sẽ được đăng nhập vào hệ thống Nhật ký sự kiện của Windows.

Nhiều bản ghi sự kiện được tạo trong hệ thống Windows, nhưng các bản ghi mà chúng tôi quan tâm là dành riêng cho PowerShell.

Nhật ký sự kiện được phân loại theo các nhà cung cấp, chẳng hạn như Microsoft-Windows-PowerShell. Mỗi nhà cung cấp có id sự kiện cụ thể để xác định các sự kiện hoặc hành động cụ thể đã xảy ra trên máy trạm. Id sự kiện mà chúng tôi quan tâm trong cuộc điều tra này là 4103 và 4104.

Thông thường, bạn sẽ sử dụng Event Viewer để xem cục bộ nhật ký sự kiện trên hệ thống Windows, nhưng chúng tôi đã cài đặt một công cụ tiện lợi có tên Full Event Log View để giúp trải nghiệm này trở nên dễ dàng hơn.

Khi bạn khởi động công cụ, nó sẽ hiển thị một số lượng lớn các bản ghi sự kiện. Không boăn khoăn; tìm kiếm là bạn của bạn.

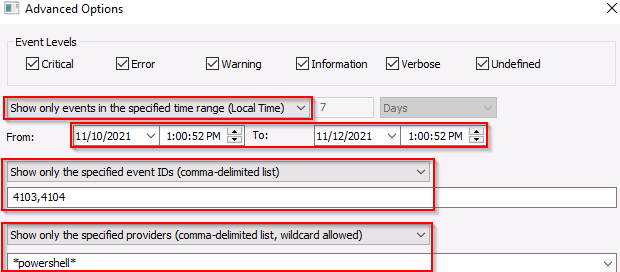

Chọn mục Advanced Options để bắt đầu tìm kiếm của bạn.

Các sự kiện được quan tâm trên điểm cuối này đã diễn ra cách đây vài tuần, cụ thể là vào tuần của ngày 11 tháng 11 năm 2021. Hãy sử dụng các tiêu chí tìm kiếm bên dưới để giúp bạn bắt đầu.

Ngoài ra, bạn có thể tìm kiếm dựa trên một giá trị chuỗi, một từ khóa. Bạn biết rằng có lưu lượng truy cập web liên quan đến cuộc tấn công. Có thể một từ khóa tốt để sử dụng sẽ là 'HTTP.'

Các nguồn bổ sung:

- Investigating Windows 2.0: https://tryhackme.com/jr/investigatingwindows2

- Investigating Windows 3.x: https://tryhackme.com/jr/investigatingwindows3

- PowerShell for Pentesters: https://tryhackme.com/jr/powershellforpentesters

Nếu bạn muốn truy cập máy ảo thông qua Máy tính Từ xa, hãy sử dụng thông tin đăng nhập bên dưới.

Machine IP: MACHINE_IP

User: administrator

Password: sn0wF!akes!!!

Chấp nhận Chứng chỉ khi được nhắc và bạn sẽ đăng nhập vào hệ thống từ xa ngay bây giờ.

Chú ý: Máy ảo có thể mất đến 3 phút để tải.

Cách làm

Sau khi deploy máy ảo, mình truy cập vào máy ảo để khai thác

Mình mở full log

Mình chọn xem thông tin từ dòng log

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments