Task 27 [Day 22] Blue Teaming How It Happened

Hãy để tuyết rơi ...

McSkidy cuối cùng cũng đã xác định được dấu vết đầu tiên của Grinch Enterprises trong mạng lưới của họ. Họ đang xem xét các máy cục bộ để xác định chính xác những gì họ đã làm khi lần đầu tiên vào mạng. Bạn có thể giúp họ hiểu những gì đã xảy ra không?

Bạn có thể đã nghe nói về Con dao quân đội Thụy Sĩ không gian mạng - CyberChef. Công cụ này sẽ giúp bạn khám phá những gì Grinch Enterprises Hãy để họ rơi ... khi họ lần đầu tiên tham gia vào mạng lưới.

Tất cả những gì bạn cần là trở thành một đầu bếp giỏi và làm theo các công thức nấu ăn!

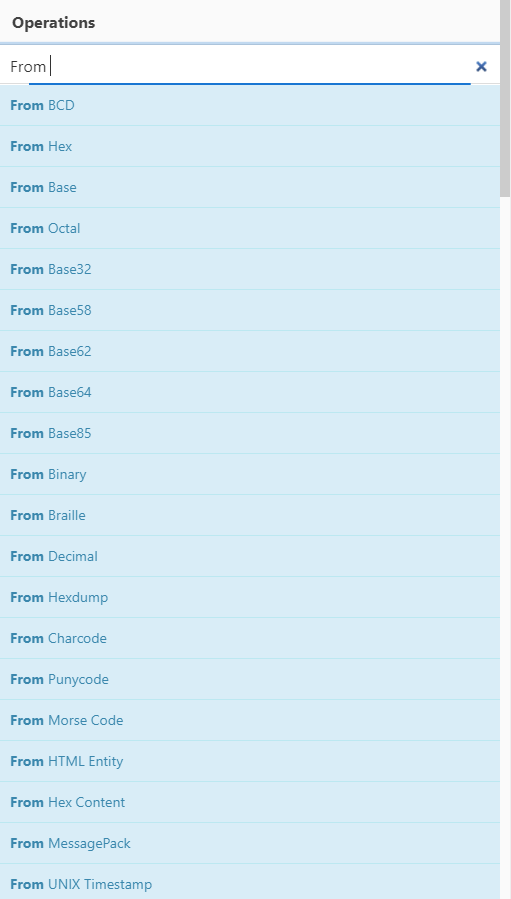

Ở cột bên trái, bạn có thể chọn nguyên liệu hoặc Thao tác mà bạn muốn để nướng chiếc bánh đẹp nhất cho bữa tiệc Giáng sinh này, như trong hình dưới đây:

Để nướng một chiếc bánh ngon hoàn hảo, bạn cần thêm các nguyên liệu cần thiết theo đúng thứ tự bằng cách kéo chúng vào cột giữa có ghi Công thức. Khá tuyệt, phải không?

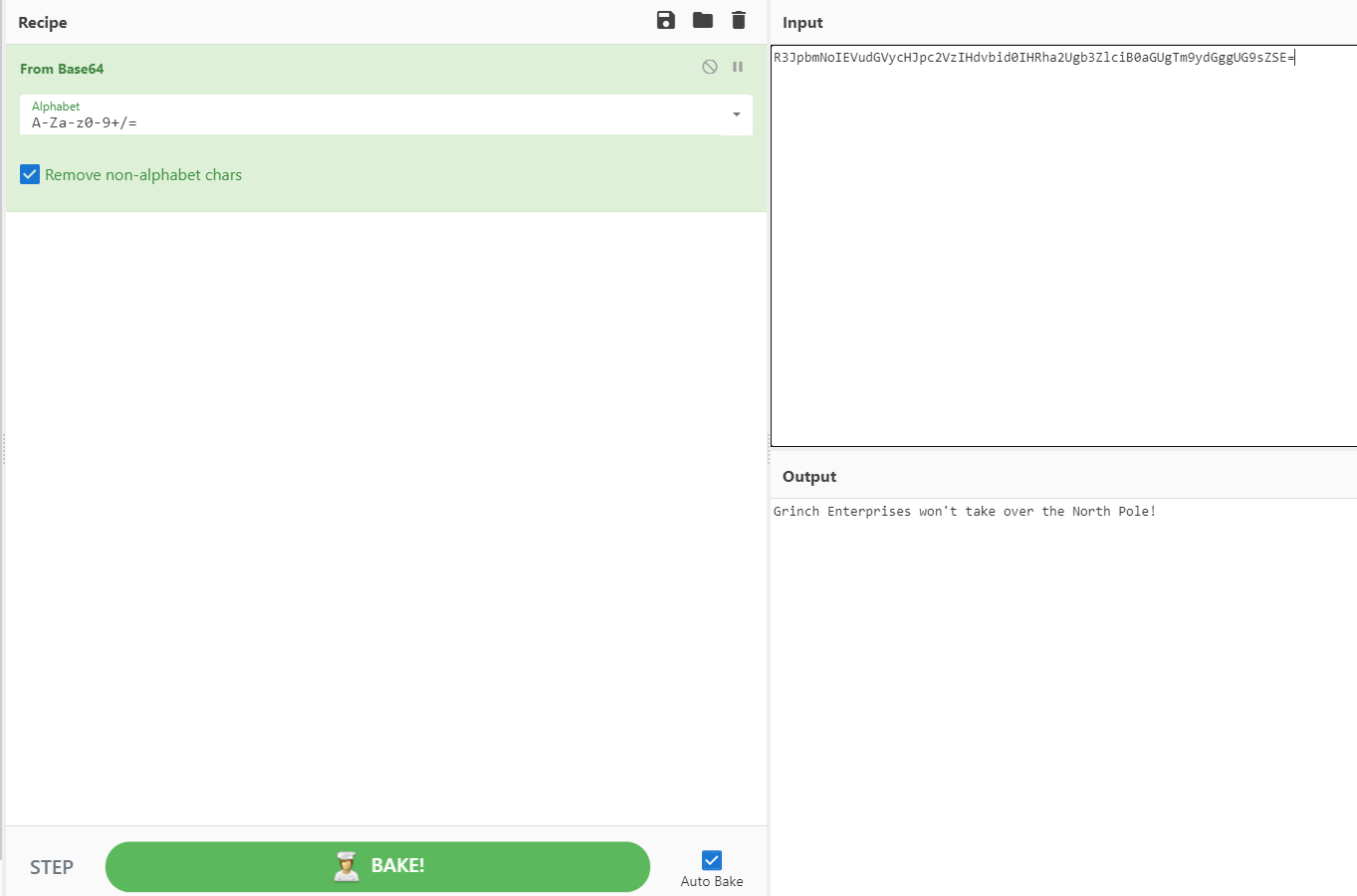

Ví dụ: hãy giải mã một chuỗi được mã hóa base64

R3JpbmNoIEVudGVycHJpc2VzIHdvbid0IHRha2Ugb3ZlciB0aGUgTm9ydGggUG9sZSE=:

Dựa theo Mozilla, "Các lược đồ mã hóa Base64 thường được sử dụng khi có nhu cầu mã hóa dữ liệu nhị phân cần được lưu trữ và chuyển qua phương tiện được thiết kế để đối phó với ASCII. " kỹ thuật lén lút và hiệu quả nhất.

To decode the string above, we'll use the From Base64 ingredient under the Operations column by dragging it under the Recipe pane (or double click From Base64), then paste our base64-encoded string R3JpbmNoIEVudGVycHJpc2VzIHdvbid0IHRha2Ugb3ZlciB0aGUgTm9ydGggUG9sZSE= trong vùng Văn bản đầu vào, và cuối cùng BAKE nó! Bạn sẽ thấy kết quả của chuỗi được giải mã

Grinch Enterprises won't take over the North Pole! ở mục Output.

Bạn có thể kéo bao nhiêu nguyên liệu tùy thích vào trường Công thức để tạo ra kết quả phù hợp với bạn :)

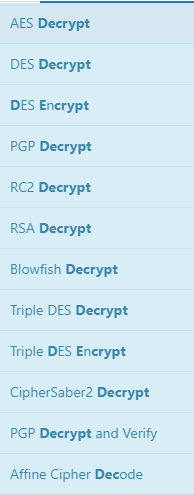

CyberChef có rất nhiều tính năng thú vị như có thể giải mã một tệp hoặc văn bản đã được mã hóa bằng các mật mã khác nhau, như hình dưới đây:

Một mật mã đáng chú ý khác mà những kẻ tấn công thường sử dụng và những gì chúng tôi sẽ tập trung vào, là mật mã XOR (Exclusive Or (XOR)).

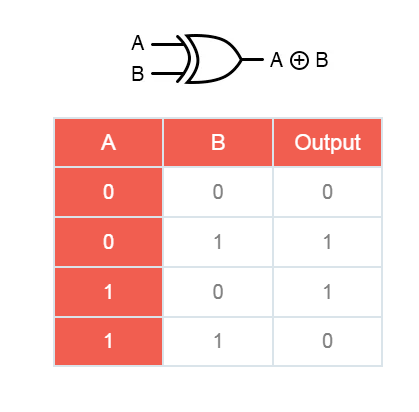

Exclusive hay XOR là một toán tử logic cho kết quả là true (1) khi hai giá trị khác nhau (một là đúng và một là sai) và trả về 0 khi hai giá trị giống nhau, như được hiển thị trong hình ảnh bên dưới:

Bây giờ chúng ta đã xem qua các khái niệm cơ bản về CyberChef và một số kỹ thuật làm xáo trộn phổ biến, hãy cùng khám phá một công cụ hữu ích khác để hoàn thành nhiệm vụ này.

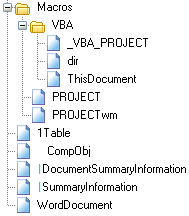

Oledump (oledump.py) là một công cụ tuyệt vời được viết bằng Python bởi Didier Stevens, giúp bạn phân tích các tệp OLE (Compound File Binary Format). Bạn có thể coi các tệp OLE là 'một hệ thống tệp nhỏ' hoặc tương tự như một kho lưu trữ Zip. Các ứng dụng như MS Office có phần mở rộng .doc, .xls, .ppt được gọi là tệp OLE. Các tác nhân độc hại có thể lạm dụng macro để ẩn các lệnh / tập lệnh độc hại trong tài liệu Excel và Word.

Bạn có thể chạy lệnh oledump.py [Filename] để xem các luồng như được hiển thị bên dưới:

C:\Desktop\Tools>oledump.py Document1.doc

1: 114 '\x01CompObj'

2: 4096 '\x05DocumentSummaryInformation'

3: 4096 '\x05SummaryInformation'

4: 13859 '1Table'

5: 33430 'Data'

6: 365 'Macros/PROJECT'

7: 41 'Macros/PROJECTwm'

8: M 9852 'Macros/VBA/ThisDocument'

9: 5460 'Macros/VBA/_VBA_PROJECT'

10: 513 'Macros/VBA/dir'Theo tài liệu trên OLE files, Các tệp OLE có thể chứa các kho lưu trữ về cơ bản là các thư mục chứa các luồng dữ liệu hoặc các kho lưu trữ khác. Ví dụ dưới đây mô tả một tài liệu Word điển hình trông như thế nào 'dưới mui xe' và các luồng dữ liệu bạn thường thấy. Mỗi luồng có một tên và oledump sẽ thuận tiện lập chỉ mục mỗi luồng bằng cách gán cho nó một số để dễ dàng chọn nó để phân tích.

Chữ M bên cạnh luồng chỉ ra rằng luồng chứa Macro VBA. Macro VBA được tạo bằng ngôn ngữ lập trình Visual Basic for Applications và có các trường hợp sử dụng hợp pháp. Ví dụ: macro cho phép người dùng tạo các hàm tùy chỉnh để tự động hóa các tác vụ lặp đi lặp lại hoặc tốn thời gian trong Excel hoặc Word.

Trước khi bắt đầu sử dụng oledump.py, hãy xem một số tùy chọn hữu ích để phân tích tệp OLE. Để khám phá các tùy chọn khác, hãy sử dụng -m.

-A có kết xuất ASCII tương tự như tùy chọn -a, nhưng các dòng trùng lặp sẽ bị loại bỏ.

-S dumps strings.

-d tạo ra một kết xuất dạng thô của nội dung luồng.

-s STREAM NUMBER hoặc --select=STREAM NUMBER cho phép bạn chọn số luồng để phân tích (-s a để chọn tất cả các luồng)

-d, --dump - xuất ra raw dump

-x, --hexdump - xuất ra hex dump

-a, --asciidump - Xuất ra ascii dump

-S, --strings -xuất ra strings dump

-v, --vbadecompress - VBA decompression

oledump.py -s 8 -dMachine IP: MACHINE_IP

User: administrator

Password: sn0wF!akes!!!

Chấp nhận Chứng chỉ khi được nhắc và bạn sẽ đăng nhập vào hệ thống từ xa ngay bây giờ.

Lưu ý: Máy ảo có thể mất đến 3 phút để tải hoàn toàn.

Sau khi triển khai máy ảo. Mình thực hiện mở tệp tin cần phân tích

Sử dụng công cụ oledump để phân tích

Theo gợi ý sử dụng oledump, chúng ta để ý chữ M để phân tích tệp Macros. Mình dùng lệnh sau để lọc chuỗi

Mình lên trang cyberchef để giải mã, theo gợi ý thì đó là mã base64, sử dụng hàm xor để giải mã mình có được kết quả câu hỏi số 1

Mật khẩu hộp thư bạn tìm thấy là gì?

Cùng ảnh trên câu 1 mình tìm được mật khẩu.

Tập lệnh sử dụng cổng nào để lấy dữ liệu từ Bắc Cực?

Vẫn dựa vào ảnh đầu câu 1 chúng ta có cổng dịch vụ đang sử dụng.

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments