Task 25 [Day 20] Blue Teaming What's the Worst That Could Happen?

Câu chuyện:

McPayroll đang xử lý tiền thưởng cho tất cả các yêu tinh chăm chỉ. Một trong những Yêu tinh đã gửi cho McPayroll một tệp mà họ yêu cầu chứa thông tin thanh toán cập nhật của họ. Vấn đề duy nhất là cô ấy không nhận ra Elf - đây có thể là một cuộc tấn công lén lút từ Grinch Enterprises để gây ra nhiều tàn phá hơn? Phân tích tệp để xem liệu bạn có thể xác định xem nó có độc hại hay không!

McPayroll cung cấp tệp này cho McSkidy, một thành viên của đội bảo mật. McSkidy là một gia tinh khôn ngoan. Cô ấy biết phân tích tệp này trong môi trường hộp cát. Do đó, cô ấy đã sa thải cô ấy

Remnux VM để xem qua tệp đáng ngờ. Cô ấy đã giải nén kho lưu trữ và thấy rằng có một thư mục tên là 'Mẫu' và một tệp có tên 'testfile' trong kho lưu trữ zip. Cô ấy đã sao chép các tệp này sang máy tính để bàn Remnux của mình để bắt đầu phân tích.

Mục đích học tập:

Trong nhiệm vụ này, chúng ta sẽ học:

- Cách xác định loại tệp của tệp bất kể phần mở rộng tệp là gì

- Cách tìm chuỗi trong tệp

- Cách tính toán băm của một tệp

- Sử dụng VirusTotal để thực hiện phân tích sơ bộ một tệp đáng ngờ

Phân tích ban đầu:

Để bắt đầu phân tích, McSkidy bắt đầu bằng cách chạy lệnh tệp. Lệnh tệp là một tiện ích Linux giúp xác định loại tệp nhất định của tệp, bất kể phần mở rộng tệp mà tệp có thể có. McSkidy hiểu rằng các tác giả phần mềm độc hại đôi khi sử dụng phần mở rộng tệp gây hiểu lầm, vì vậy, cô ấy xác minh loại tệp là bước đầu tiên.

Cú pháp sau được sử dụng để kiểm tra loại tệp của tệp:

file <filename>

Bạn có thể đọc thêm về tiện ích tệp bằng cách chạy lệnh sau trong thiết bị đầu cuối Linux:

file --help or man file

Đây là ảnh chụp màn hình McSkidy đang chạy lệnh tệp trên một trong các tệp:

ubuntu@ip-10-10-19-243:~/Desktop/Samples$ file exmatter exmatter: PE32 executable (console) Intel 80386 Mono/.Net assembly, for MS Windows ubuntu@ip-10-10-19-243:~/Desktop/Samples

Tệp này dường như là tệp thực thi của Windows. Có vẻ như sự nghi ngờ của McSkidy có sức nặng. Để thu thập thêm thông tin về tệp, McSkidy thử lệnh chuỗi. Lệnh string cũng là một tiện ích của Linux. Tiện ích này trích xuất và in các chuỗi ký tự có thể in được từ một tệp nhất định hoặc cái còn được gọi là 'chuỗi'. Biết những chuỗi nào có trong tệp thường có thể cung cấp thông tin thú vị về tệp. Đặc biệt đối với các tệp thực thi, tiện ích chuỗi có thể cung cấp con trỏ đến các chức năng khác nhau được gọi bởi tệp thực thi, bất kỳ địa chỉ IP hoặc tên miền, URL nào, v.v. có thể giúp phân tích thêm. Thông tin này cũng có thể giúp các công cụ bảo mật như phần mềm chống vi-rút gắn cờ các tệp là độc hại bằng cách xác định các dấu vết độc hại có thể có (hoặc Chỉ báo Thỏa hiệp / IOC như chúng được gọi trong ngành bảo mật).

Cú pháp sau được sử dụng cho lệnh string:

strings <filename>

Bạn có thể đọc thêm về tiện ích chuỗi và các tùy chọn của nó bằng cách chạy lệnh sau trong thiết bị đầu cuối Linux:

strings --help hoặc man strings

Đầu ra của lệnh chuỗi hơi quá dài đối với cửa sổ đầu cuối, McSkidy đã lưu đầu ra vào một tệp. Điều này có thể được thực hiện bằng cách chuyển hướng đầu ra thành một tệp:

strings <filename> > strings_output.txt

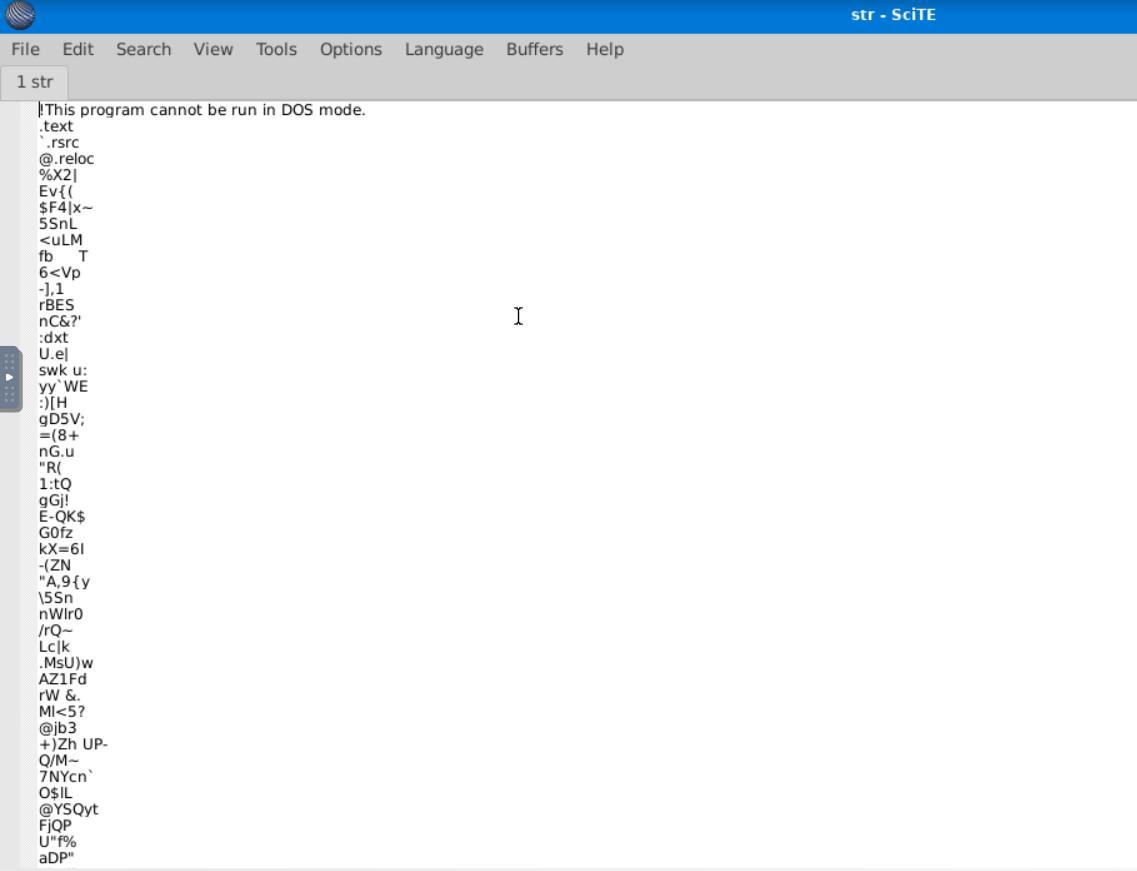

Đây là kết quả đầu ra của chuỗi:

Bạn có thể thấy dòng đầu tiên ghi: "Chương trình này không thể chạy ở chế độ DOS". Đây là một phần của sơ khai DOS của tệp thực thi Windows. McSkidy đã hơi bối rối khi nhìn vào tập tin này, vì nó chứa rất nhiều thứ vô nghĩa. Tuy nhiên, cô ấy tiếp tục cuộn cho đến khi được thưởng bằng một số chuỗi thú vị:

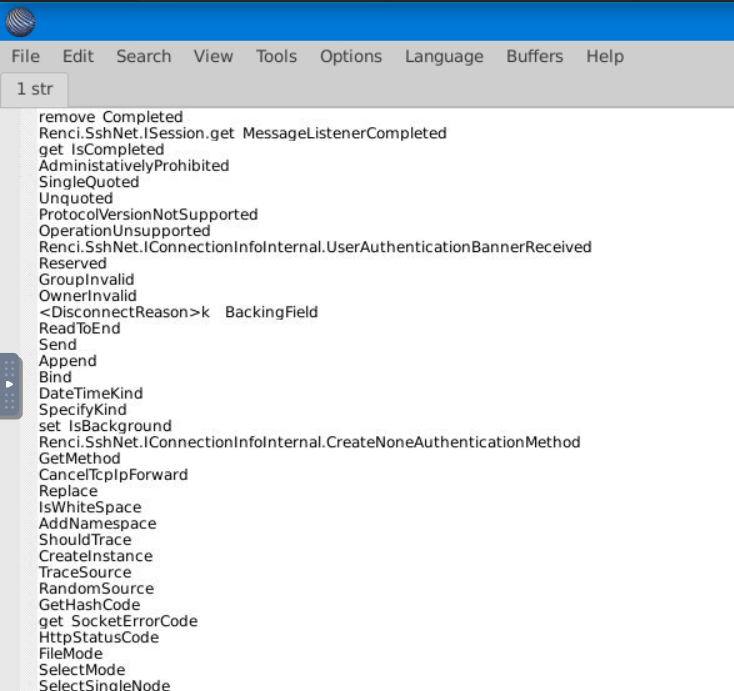

Khi McSkidy bắt đầu khám phá ra nhiều chuỗi thú vị hơn, cô ấy bắt đầu hiểu được ý định của ác quỷ với phần mềm độc hại là gì. Cô ấy có thể thấy các tham chiếu đến 'ssh', 'session', 'message' và 'ngắt kết nối', điều này gợi ý rằng tệp thực thi này có thể đang cố gắng thiết lập một số loại kết nối SSH để gửi một tin nhắn hoặc tệp.

VirusTotal:

Mặc dù chức năng này có thể được sử dụng trong một chương trình không độc hại, McSkidy không sẵn sàng chấp nhận bất kỳ cơ hội nào. Do đó, McSkidy quyết định tải tệp lên VirusTotal. VirusTotal là một trang web sẽ quét các tệp, URL, địa chỉ IP, miền hoặc băm tệp mà bạn cung cấp bằng cách sử dụng hơn 60 sản phẩm phần mềm Chống vi-rút khác nhau và hiển thị tóm tắt kết quả quét của chúng.

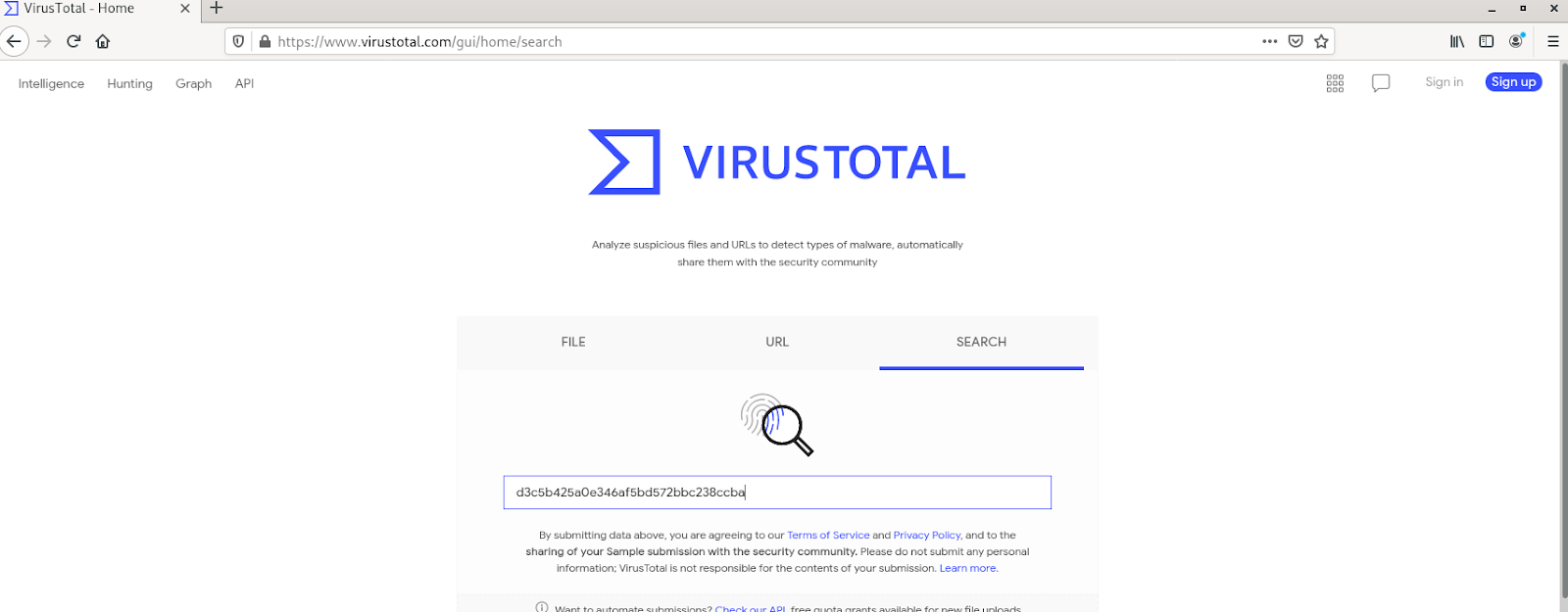

Trên trang chủ, McSkidy có một số tùy chọn: gửi tệp, URL, địa chỉ IP, miền hoặc tìm kiếm bằng cách sử dụng hàm băm của tệp. McSkidy hiểu rằng tệp có thể chứa thông tin nhạy cảm và không nên được tải lên dịch vụ phân tích của bên thứ ba ngay lập tức, vì vậy cô ấy đã tính toán hàm băm MD5 của nó và tìm kiếm VirusTotal bằng cách sử dụng hàm băm của tệp.

Trên hệ thống Linux, chương trình md5sum có thể được sử dụng để xuất ra băm MD5 của một tệp:

md5sum <filename>

Khi cô ấy có mã băm MD5, McSkidy đã tìm kiếm nó trên VirusTotal

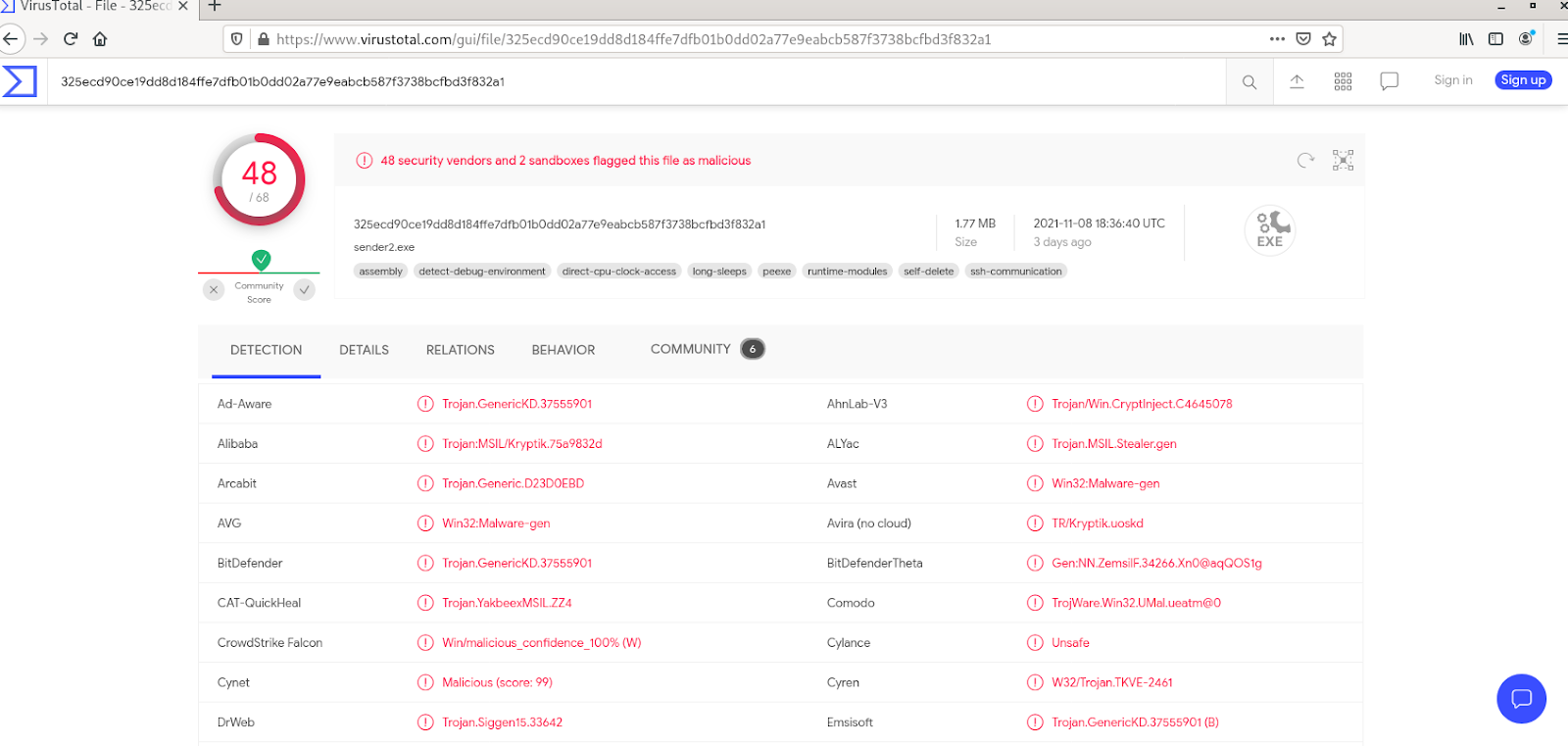

Sau khi nhấn enter, cô ấy thấy kết quả xác nhận nghi ngờ của mình. Cô ấy có thể thấy rằng tập tin này đã bị phần lớn các nhà cung cấp phần mềm Antivirus đánh dấu là độc hại. Hơn nữa, cô ấy có thể thấy phân loại từng phần mềm Antivirus đã cung cấp cho tệp:

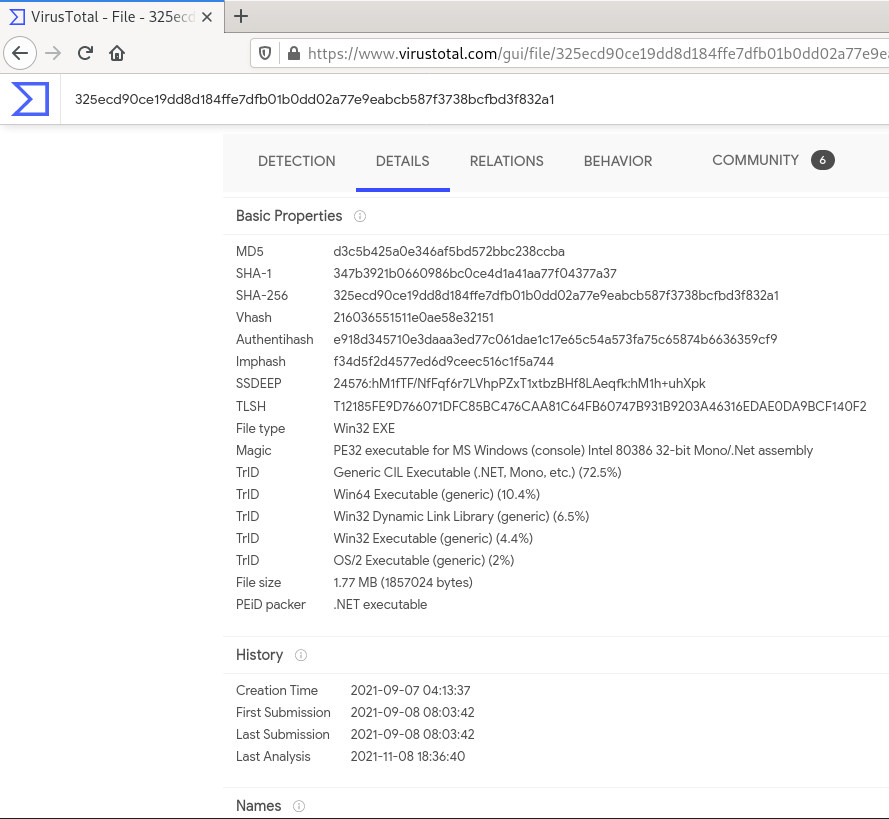

Trên tab chi tiết, cô ấy có thể thấy các hàm băm của tệp, lịch sử gửi của nó với VirusTotal và các thuộc tính khác nhau của tệp:

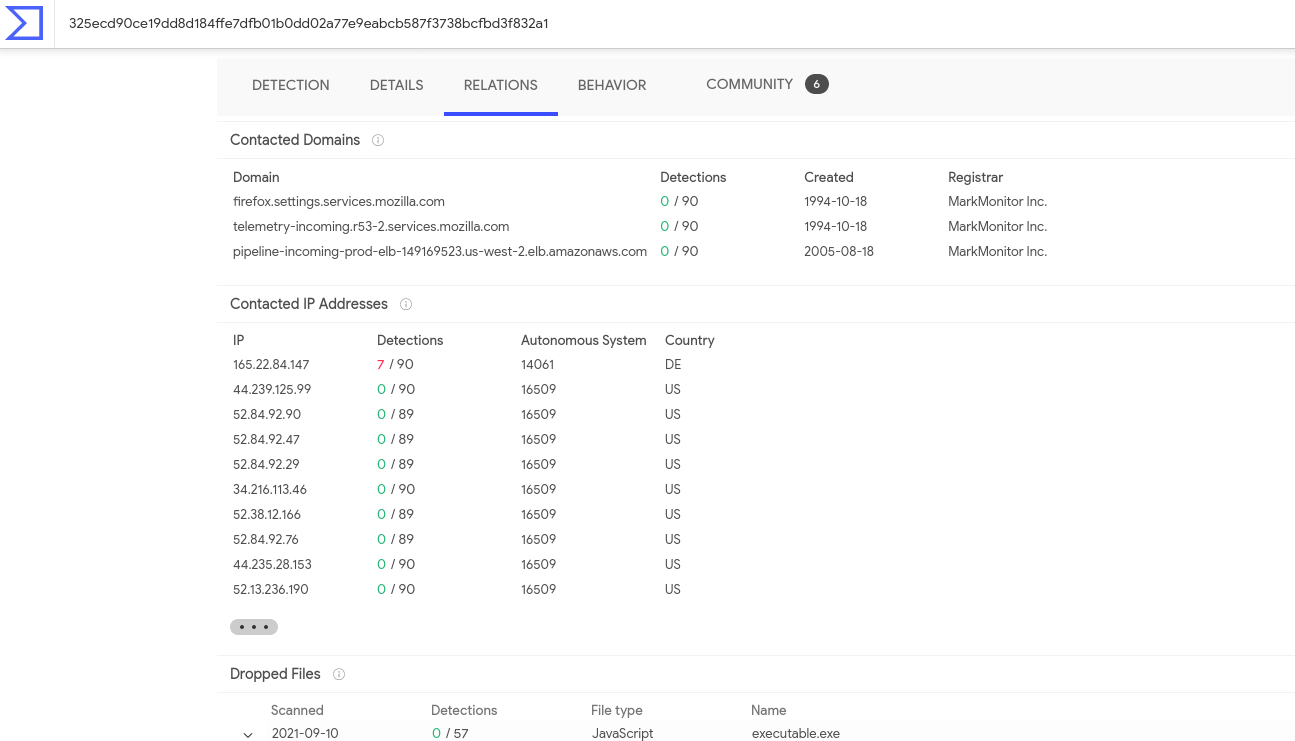

Tab quan hệ giải thích mối quan hệ giữa phần mềm độc hại và các miền, địa chỉ IP và tệp khác nhau được liên kết với nó và điểm số VirusTotal của chúng (nếu có):

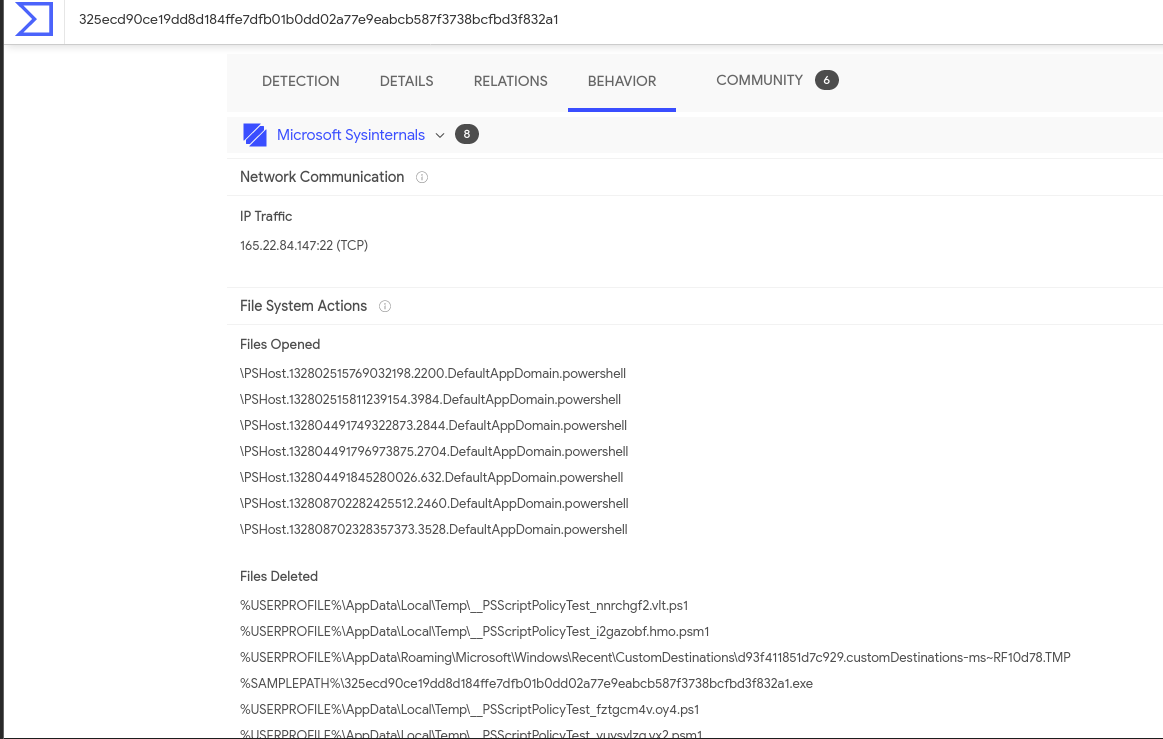

Tab hành vi hiển thị các hoạt động khác nhau được thực hiện bởi phần mềm độc hại, dựa trên một số công cụ phát hiện hành vi khác nhau:

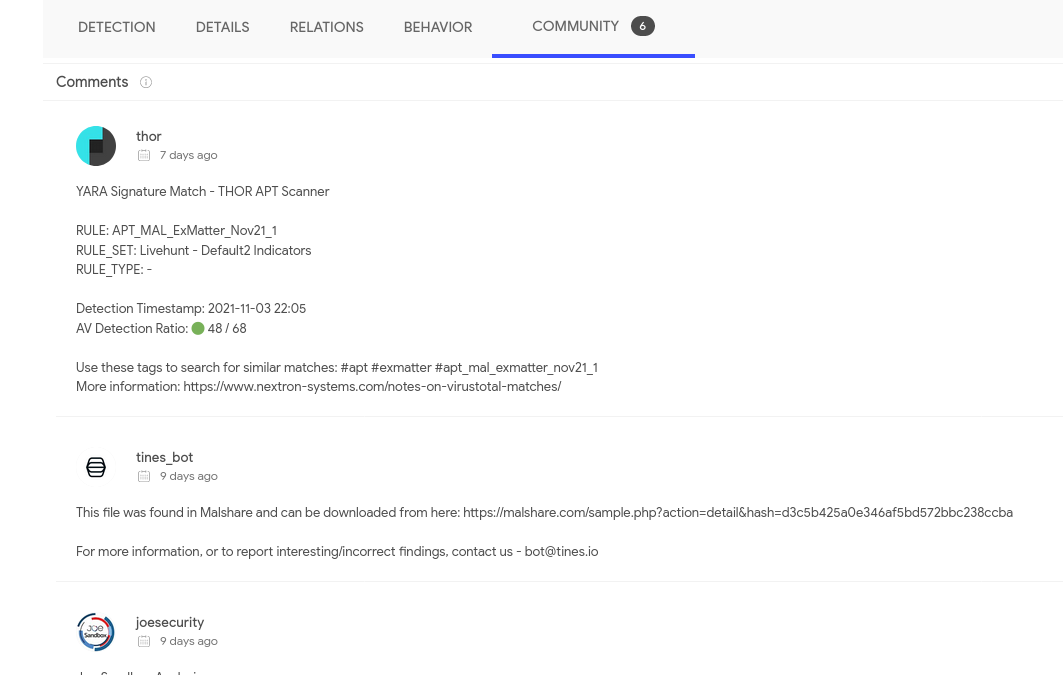

Cuối cùng, tab cộng đồng chứa các bài đăng của thành viên cộng đồng và quan điểm của họ về phần mềm độc hại:

Sau khi xem xét tất cả thông tin này, McSkidy chắc chắn rằng tệp cụ thể trong gói này là độc hại!

Bây giờ, chúng ta hãy đăng nhập vào máy được đính kèm với nhiệm vụ và giúp McSkidy trả lời các câu hỏi sau.

Triển khai máy móc gắn liền với nhiệm vụ. Nó sẽ hiển thị trong chế độ xem chia đôi màn hình khi sẵn sàng. Nếu bạn không thấy máy trong trình duyệt của mình, hãy nhấp vào nút "Hiển thị Chế độ xem Phân tách".

Thực hành

Sau khi deploy máy ảo. Ở câu 1 là hướng dẫn dùng lện strings

Chúng ta sẽ có đáp án cho câu 1

Tính toán băm của tệp và tìm kiếm nó trên VirusTotal. Tập tin được nhìn thấy lần đầu tiên trong tự nhiên là khi nào?

Đầu tiên chúng tạo hàm băm MD5 để phân tích với VirusTotal

Sau đó lên trang VirusTotal để lấy thông tin của nó

Sau khi có kết quả bạn vào mục Detail -> History để lấy thông tin lần đầu tiên tệp độc hại được tạo ra

Trên tab phát hiện của VirusTotal, phân loại được Microsoft gán cho tệp là gì?

Truy cập link để tìm hiểu thêm về tệp này và nó được sử dụng để làm gì. Hai tên đầu tiên của tệp này là gì?

Sau khi truy cập link mình thấy tên đầu tiên của tệp độc hại

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments