Task 21 [Day 16] OSINT Ransomware Madness

Câu chuyện

Grinch Enterprises đã quyết định sử dụng công ty tổ chức lễ hội tốt nhất để thử dịch vụ ransomware mới của họ. Trong khi họ nghĩ rằng đây là một cơ sở chứng minh tuyệt vời, McSkidy kiên quyết xác định mục tiêu của họ và chia sẻ chúng với cộng đồng bảo mật rộng lớn hơn - bạn có thể sử dụng các phương pháp tình báo nguồn mở của mình để tìm hiểu thêm thông tin về băng đảng ransomware của họ không!

Mục tiêu học tập

- Hiểu OSINT là gì và nó bắt nguồn từ đâu

- Hiểu ý nghĩa của OSINT và cách nó có thể được sử dụng để do thám và thu thập thông tin

- Tìm hiểu cách thực hiện điều tra OSINT để thu thập thông tin về một cá nhân

OSINT & Dấu ấn điều tra số

OSINT là viết tắt của Open Source Intelligence, thông tin có thể được lấy từ các nguồn miễn phí và công khai. Các đội tấn công thường sử dụng OSINT để thực hiện trinh sát một mục tiêu, một cá nhân hoặc một tập đoàn. Các cơ quan và cơ quan thực thi pháp luật cũng có thể tận dụng OSINT để thu thập thông tin.

OSINT thoạt đầu có vẻ đáng sợ; Tôi tìm thông tin này ở đâu? Tôi sẽ gặp rắc rối? Không cần phải lo lắng; hầu hết các hoạt động OSINT đều đơn giản bằng cách sử dụng các công cụ bạn đã quen thuộc trên clearnet.

OSINT là một thuật ngữ mở rộng. Nó là một thuật ngữ bao quát của nhiều lĩnh vực tình báo khác nhau; tuy nhiên, trong nhiệm vụ này, chúng tôi sẽ đề cập đến chủ đề như nó thường được biết đến. Thông tin là cốt lõi của OSINT; thông tin thường được tìm thấy ở hai nơi,

- Clearnet: Điều này đề cập đến bất kỳ thứ gì bạn có thể truy cập công khai từ trình duyệt web truyền thống của mình, bao gồm,

- GitHub

- Darknet: Darknet được truy cập bằng phần mềm đặc biệt và yêu cầu cấu hình bổ sung; nó được sử dụng phổ biến nhất bởi các cá nhân quan tâm đến quyền riêng tư, những người tố giác, những người bị kiểm duyệt, tội phạm, nhà báo và các cơ quan thực thi pháp luật của chính phủ. Dưới đây là một số ví dụ về những gì darknet phải cung cấp,

- TOR

- Freenet

- I2P

- IPFS

- Zeronet

Trong nhiệm vụ này, chúng tôi sẽ tập trung vào cách chúng tôi có thể tận dụng mạng lưới rõ ràng để thu thập thông tin về một mục tiêu cụ thể. Mạng rõ ràng được sử dụng thường xuyên hơn do số lượng lớn dữ liệu công khai.

Thông tin được sử dụng trong OSINT bắt nguồn từ dấu chân kỹ thuật số của bạn. Điều này có vẻ giống như một từ "buzz", nhưng nó là chìa khóa tại sao OSINT có thể hữu ích. Khi tiến hành OSINT, chúng tôi xem xét dữ liệu nào mà mục tiêu bị bỏ lại để dẫn chúng tôi đến thông tin / mục tiêu mà chúng tôi đang tìm kiếm.

Quy trình xử lý OSINT

Khi tiến hành điều tra OSINT, mỗi cá nhân và nhóm sẽ có phương pháp luận của họ để tiếp cận nhiệm vụ. Cách tiếp cận OSINT có thể được định lượng thông qua các mô hình và các bước có hệ thống để tuân theo. Chúng tôi sẽ xem xét ngắn gọn hai mô hình thông tin RIS OSINT từ đây research paper.

Mô hình thông tin-dữ liệu RIS OSINT phác thảo một cách tiếp cận thu thập thông tin để xác định và phân loại dữ liệu.

Trí thông minh có được từ thông tin thu được từ dữ liệu. Thông minh cuối cùng sẽ dẫn bạn hoặc khách hàng của bạn đến một quyết định. Quyết định này sẽ xác định bạn sẽ chuyển đến đâu trong mô hình tiếp theo.

RIS OSINT Roller Coaster phác thảo các giai đoạn của cuộc điều tra OSINT xoay quanh khách hàng. Đây là một quá trình không ngừng phát triển sẽ thay đổi và tiếp tục tùy thuộc vào trí thông minh và các quyết định từ mô hình trước đó.

| RSI Phase | Definition | Example |

| Client | Câu hỏi / mục tiêu là gì? | |

| Source | Những gì có sẵn của đối tượng? | Email servers, etc. |

| Monitoring | Điều gì đang xảy ra với đối tượng? | Email không hoạt động |

| Selecting/Finding | Mục tiêu ở đâu? Làm thế nào chúng ta có thể tìm / xác định mục tiêu? | Clearnet, Gmail, etc. |

| Acquisition | Làm thế nào chúng ta có thể lấy được mục tiêu? | Cơ sở dữ liệu bị rò rỉ |

| Indexing | Mục tiêu có thể truy xuất như thế nào? | Dehashed |

| Syntheses | Làm thế nào chúng ta có thể kết hợp mục tiêu này với mục tiêu khác? | Xác định thông tin từ email |

| Dissemination | Bạn có thể hành động / định lượng mục tiêu này như thế nào? | Báo cáo / Kế hoạch |

Khám phá & phân tích tài khoản

Tài khoản là một phần phổ biến và nổi tiếng trong dấu chân của mục tiêu. Tài khoản có thể bao gồm bất kỳ tài khoản công khai nào được liên kết với mục tiêu hoặc cá nhân mục tiêu, bao gồm nhưng không giới hạn ở Facebook, Twitter, Reddit, v.v.

Khi phân tích tài khoản của một mục tiêu, chúng tôi thường xem xét các mục tiêu sau,

| ĐỐi tượng | Mục đích |

| Xác định người thật hoặc nhân vật | Một mục tiêu thường sẽ sử dụng một cá tính. Tùy thuộc vào thông tin ban đầu, chúng tôi đang tìm kiếm tên thật hoặc tính cách của họ để tìm các tài khoản khác. Mục tiêu cuối cùng của chúng tôi là xác định thêm thông tin và tài khoản thuộc sở hữu của mục tiêu của chúng tôi. |

| Xác định email | Điều này ít phổ biến hơn để tìm kiếm công khai nhưng có thể giúp xác định thêm thông tin về mục tiêu và các nguồn khác. |

| Định vị các tài khoản được liên kết | Các mục tiêu thường sẽ liên kết các tài khoản công khai khác dẫn bạn đến thông tin khác hoặc tên thật / cá tính của họ. |

| Lịch sử | Tầm quan trọng của lịch sử bài đăng của mục tiêu sẽ phụ thuộc vào mục tiêu của bạn. Điều này có thể rất quan trọng đối với cuộc điều tra của bạn và dẫn bạn đến những gì họ đang làm hoặc chuyển hướng sang một tài nguyên khác. |

| Thông tin từ bài viết | Tiếp tục từ lịch sử bài đăng của mục tiêu, bạn có thể nhận được nhiều thông tin khác nhau từ các bài đăng của mục tiêu. Điều này có thể bao gồm vị trí, các tài khoản khác, tên thật, sở thích, v.v.Account discovery can be difficult depending on the target's digital footprint and will depend on where you are within your OSINT process. |

Google Dorking

Để bắt đầu tìm kiếm thông tin, trước tiên chúng ta cần lập chỉ mục và tìm nhanh các nguồn này. Thật may mắn cho chúng tôi, Google là người bạn tốt nhất của chúng tôi; thật không may, một tìm kiếm google đơn giản sẽ không nhất thiết cho chúng ta những gì chúng ta muốn hoặc sẽ không chi tiết như chúng ta muốn. Google có một tính năng đã biết được gọi là "google dorks" sẽ cho phép bạn sử dụng cú pháp cụ thể trong truy vấn tìm kiếm để lọc thêm và làm cho tìm kiếm của bạn chi tiết hơn.

Google cung cấp một danh sách xác định các thuật ngữ chính mà chúng tôi có thể tận dụng để đạt được các mục tiêu của mình. Dưới đây là danh sách nhỏ các thuật ngữ chính có thể có, bạn có thể tìm thấy danh sách đầy đủ các thuật ngữ của google dork ở đây hoặc ở đây.

| Term | Mục đích | Example |

| site | Tìm kiếm cụ thể trang web cụ thể đó và liệt kê tất cả các kết quả cho trang web đó. | site:"www.google.com" |

| filetype | Tìm kiếm một loại tệp cụ thể được đề cập trong truy vấn. | filetype:"pdf" |

| link | Tìm kiếm các liên kết bên ngoài đến các trang. | link:"keyword" |

| inurl | Tìm kiếm URL phù hợp với một trong các từ khóa. | inurl:"keyword" |

| before/after | Được sử dụng để tìm kiếm trong một phạm vi ngày cụ thể. | (before:2000-01-01 after:2001-01-01) |

OSINT & The Blockchain

Với sự giới thiệu của Web 3.0, một giao thức web phi tập trung được thiết lập trong giai đoạn sơ khai và sự phổ biến ngày càng tăng trong tiền điện tử, OSINT từ một kỹ thuật blockchain và quan điểm phân quyền ngày càng trở nên quan trọng. Một nguyên tắc cốt lõi của công nghệ blockchain và phân quyền là ẩn danh. Làm thế nào bạn có thể thu thập thông tin về mục tiêu nếu chúng ẩn danh?

Công nghệ chuỗi khối hoàn toàn mở trong khi vẫn ẩn danh; điều này đi kèm với những ưu và nhược điểm của nó từ quan điểm OSINT; chúng ta có thể nhanh chóng xác định các số nhận dạng cụ thể nhưng việc liên kết chúng có thể trở nên khó khăn. Nhiều công cụ hỗ trợ khám phá blockchain, bao gồm nhưng không giới hạn ở,

- Blocktrail

- Bitcoin Who's Who

- Graphsense

- Block Explorer

Chúng ta có thể áp dụng phương pháp tương tự như đã thảo luận trước đây cho công nghệ blockchain. Mặc dù số nhận dạng có thể ẩn danh, nhưng điều đó không làm cho chúng kém độc đáo hơn hoặc không thể liên kết với cá tính. Khi đối mặt với công nghệ blockchain, mục tiêu cuối cùng của chúng tôi là quay trở lại với tính cách truyền thống. Quá trình này có thể thay đổi khi web thay đổi nhưng sẽ giữ nguyên hiện tại với công nghệ hiện tại.

Mục tiêu và phương pháp luận sẽ thay đổi khi phân cấp và công nghệ blockchain thay đổi và thích ứng. Ví dụ về điều này đã có thể được nhìn thấy với hầu hết các địa chỉ xoay vòng của ví tiền điện tử và đảm bảo các biện pháp bảo mật và quyền riêng tư phù hợp.

Đi sâu hơn

Về cốt lõi, OSINT là tìm kiếm và xác định thông tin. Tuy nhiên, chúng tôi cũng cần xem xét cách chúng tôi có thể sử dụng chức năng nền tảng để làm lợi thế của mình để có thêm thông tin và các liên kết có thể vẫn có thể truy cập công khai nhưng không dễ dàng tìm thấy.

Mỗi nền tảng sẽ có chức năng và "thủ thuật" riêng có thể được sử dụng. Điều cần thiết là bạn phải tự làm quen với tất cả các nền tảng này và hiểu thông tin chi tiết của chúng. Trong nhiệm vụ này, chúng tôi sẽ tập trung cụ thể vào GitHub và một số cách các cá nhân có thể không bảo mật đúng cách thông tin cá nhân của họ.

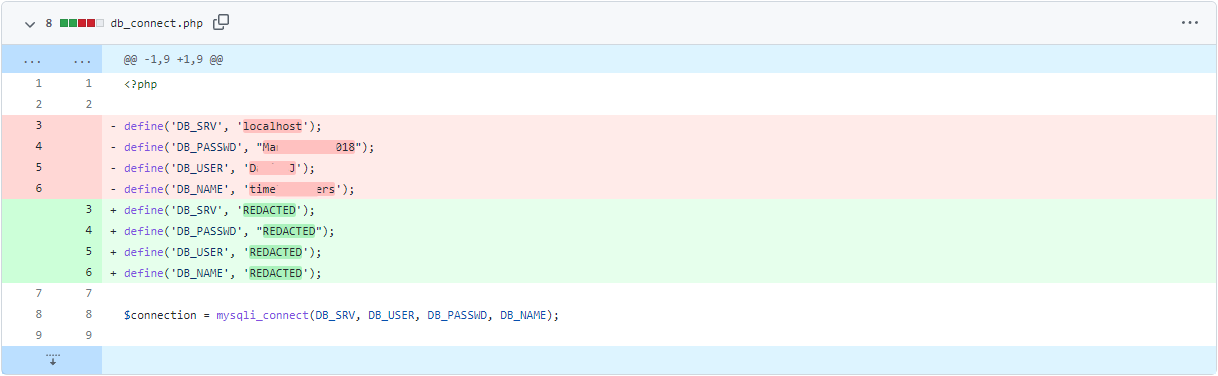

Trước đây chúng ta đã thảo luận về ý tưởng xem lịch sử của người dùng để xác định thông tin. Thoạt nghe, có vẻ như GitHub không có một lịch sử nào mà chúng ta có thể tận dụng, nhưng thực tế thì đúng như vậy. Kiểm soát phiên bản là rất quan trọng đối với hoạt động của GitHub, nhưng nó có thể dẫn đến rò rỉ thông tin tiềm ẩn khi không được vệ sinh hoặc giám sát đầy đủ.

Ví dụ về việc rò rỉ thông tin không chủ ý từ GitHub có thể là một công ty quên xóa khóa API của mình khỏi tệp JSON. Họ đã thực hiện một cam kết mới đối với kho lưu trữ của họ với suy nghĩ rằng không ai có thể truy cập các khóa đó nữa. Bất kỳ ai cũng có thể xem lịch sử cam kết của kho lưu trữ công khai và xem chính xác những gì đã bị xóa và thêm vào kho lưu trữ.

Biên soạn một cuộc điều tra

Phần khó khăn nhất của cuộc điều tra OSINT có thể là bắt đầu và đặt tất cả các phần lại với nhau. Không cần phải lo lắng; hầu như bạn sẽ luôn được cung cấp một điểm bắt đầu hoặc một số hình thức tham chiếu để bắt đầu. Khi cố gắng ghép các phần của một cuộc điều tra lại với nhau, điều quan trọng cần nhớ là không phải mọi thứ đều có thể có mối liên kết và có thể có nhiều phần liên kết với nhau, đừng tập trung vào một thứ quá nhiều và hãy tập trung vào việc tạo ra một cái chung chung hơn cá tính và sự hiểu biết về những gì hoặc những người bạn đang nhắm mục tiêu.

Bạn là sĩ quan tình báo phản ứng trong cuộc săn lùng thêm thông tin về băng đảng ransomware khét tiếng "Grinch Enterprises".

Để phản hồi lại hoạt động ransomware gần đây từ Grinch Enterprises, nhóm của bạn đã quản lý để thu thập một ghi chú ransomware mẫu.

!!! ВАЖНЫЙ !!!

Ваши файлы были зашифрованы Гринчем. Мы используем самые современные технологии шифрования.

Чтобы получить доступ к своим файлам, обратитесь к оператору Grinch Enterprises.

Ваш личный идентификационный идентификатор: «b288b97e-665d-4105-a3b2-666da90db14b».

С оператором, назначенным для вашего дела, можно связаться как "GrinchWho31" на всех платформах.

!!! ВАЖНЫЙ !!!

Tạm dịch đoạn tiếng Nga ở trên:

!!! QUAN TRỌNG !!!

Các tệp của bạn đã được mã hóa bởi Grinch. Chúng tôi sử dụng công nghệ mã hóa mới nhất.

Để truy cập các tệp của bạn, vui lòng liên hệ với nhà điều hành Grinch Enterprises của bạn.

Định danh nhận dạng cá nhân của bạn: "b288b97e-665d-4105-a3b2-666da90db14b".

Có thể liên hệ với nhà điều hành được chỉ định cho trường hợp của bạn là "GrinchWho31" trên tất cả các nền tảng.

!!! QUAN TRỌNG !!!

What is the operator's username?

Dựa vào đoạn dịch có kết quả

What platform is the cryptographic identifier associated with?

What platform does the operator leak the bitcoin address on?

Nền tảng của nó là Github

What is the operator's real name?

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments