McSkidy was notified of some terrible news! Santa's laptop, which he uses to prepare his bag of toys for Christmas, is missing! We believe a minion at the Grinch Enterprise stole it, but we need to find out for sure. It is up to us to determine what actor compromised the laptop and recover Santa's bag of toys!

Unfortunately, The Best Festival Company had minimal monitoring tools on Santa's laptop (he is the boss, after all)! All we have to work with are some PowerShell Transcription Logs we were able to remotely recover just after it went missing. YBạn có thể tìm thấy nhật ký phiên âm trong thư mục SantasLaptopLogs trên Màn hình nền của máy ảo Windows được đính kèm.

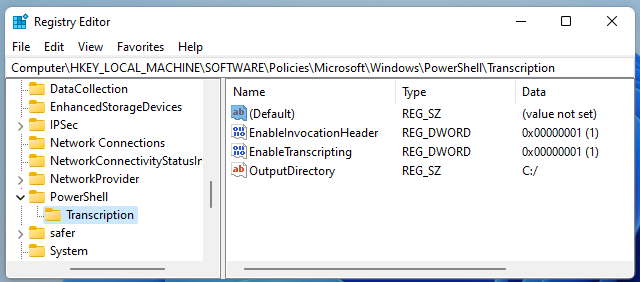

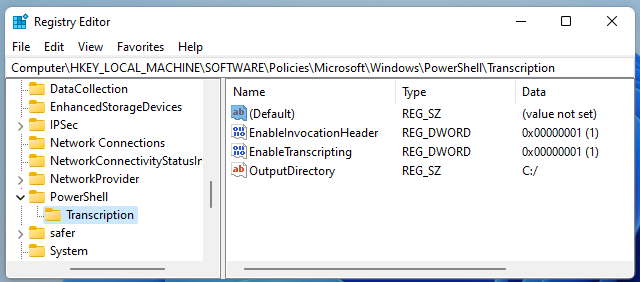

Nếu bạn chưa quen, Nhật ký phiên mã PowerShell ghi lại đầu vào và đầu ra của các lệnh Windows PowerShell, cho phép nhà phân tích xem xét điều gì đã xảy ra khi nào. Thông thường, Bản ghi PowerShell có thể được bật bằng Chính sách nhóm, nhưng một phương pháp khác để bật ghi nhật ký này là bằng cách định cấu hình Sổ đăng ký Windows.

Mặc dù bạn không phải sử dụng các lệnh này cho tác vụ này, nhưng các lệnh này sẽ bật Ghi nhật ký phiên âm PowerShell cho máy chủ cục bộ nếu được nhập trong dấu nhắc lệnh Quản trị viên:reg add HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PowerShell\Transcription /v EnableTranscripting /t REG_DWORD /d 0x1 /f

reg add HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PowerShell\Transcription /v OutputDirectory /t REG_SZ /d C:/ /f

reg add HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PowerShell\Transcription /v EnableInvocationHeader /t REG_DWORD /d 0x1 /f

Windows Registry là một cơ sở dữ liệu lớn về các cấu hình và cài đặt hệ điều hành. Nó được tổ chức bởi các "tổ ong", với mỗi tổ có chứa các "khóa" và "giá trị" tương ứng của chúng. Ghi nhật ký phiên âm PowerShell có thể được bật theo cách này "cho mỗi người dùng" thông qua tổ chức đăng ký HKEY_CURRENT_USER hoặc trên toàn bộ máy chủ lưu trữ thông qua tổ chức đăng ký HKEY_LOCAL_MACHINE. Rất may, máy tính xách tay của ông già Noel đã hỗ trợ tính năng này trên toàn bộ máy!

Lưu ý rằng đối với tác vụ này, bạn sẽ tương tác với một máy ảo Windows để thực hiện phân tích của mình. Vì lợi ích của cốt truyện, đây không phải là máy tính xách tay của ông già Noel ... đúng hơn, bạn có các tệp mẫu đã được khôi phục trước khi máy tính xách tay bị đánh cắp.

Tài liệu

trên TryHackMe.Answer the questions below

Đọc phần tiền đề ở trên, khởi động máy phân tích Windows đính kèm và tìm nhật ký phiên âm trong thư mục SantasLaptopLogs trên Desktop.

Nếu bạn muốn RDP vào máy, hãy khởi động AttackBox và nhập thông tin sau vào một terminal: xfreerdp / u: Administrator / p: grinch123! / v: MACHINE_IP - Thông tin đăng nhập của máy là Administrator làm tên người dùng và grinch123! làm mật khẩu.

Xem lại từng nhật ký phiên âm để biết hoạt động nào đã được thực hiện trên máy tính xách tay ngay sau khi máy tính xách tay bị mất tích. Trong nhật ký phiên "thứ hai", có vẻ như thủ phạm đã tạo một tài khoản người dùng kết nối ngược!

Mở nhật ký thứ hai, có tên PowerShell_transcript.LAPTOP.k_dg27us.20211128153538.txt.

Lệnh đầu tiên được nhập trong nhật ký này là 'net user s4nta grinchstolechristmas / add'.

Tìm kiếm nhanh trên Google cho thấy ai đó đang tạo người dùng mới có tên là ‘s4nta’, với mật khẩu được hiển thị ở ảnh:

What was the password set for the new "backdoor" account?

Trong một trong các nhật ký phiên âm, kẻ xấu tương tác với mục tiêu trong tài khoản người dùng backdoor mới và sao chép một tệp duy nhất vào Máy tính để bàn. Trước khi nó được sao chép vào màn hình,

Trong câu hỏi cuối cùng, chúng ta đã biết được rằng ‘bad Actor’ đã tạo ra người dùng backdoor ‘s4nta’. Chúng ta cần tìm người dùng này đang sao chép một tệp vào Màn hình chính.

Mở nhật ký thứ ba. Chúng ta có thể thấy rằng kẻ xấu hiện đã đăng nhập bằng s4nta và điều hướng đến màn hình nền, nơi họ đã sao chép tệp /dat:

what is the full path of the original file?

Diễn viên sử dụng một Living Off The Land nhị phân (LOLbin) để mã hóa tệp này, và sau đó xác minh nó thành công bằng cách xem tệp đầu ra.

Lưu ý: Chúng ta vẫn đang làm việc trong nhật ký thứ ba.

Sau khi kẻ xấu sao chép tệp vào Máy tính để bàn, họ xác minh rằng tệp đã được sao chép bằng cách sử dụng ‘dir’ và ‘dir -Force’, chứng tỏ rằng cần có ‘Force’ để xem tệp UsrClass.dat đã được sao chép.

Tiếp theo, đọc thấy hacker thực hiện một lệnh trông rất thú vị:

Một lệnh mã hóa dùng tệp thực thi là certutil.exe

What is the name of this LOLbin?

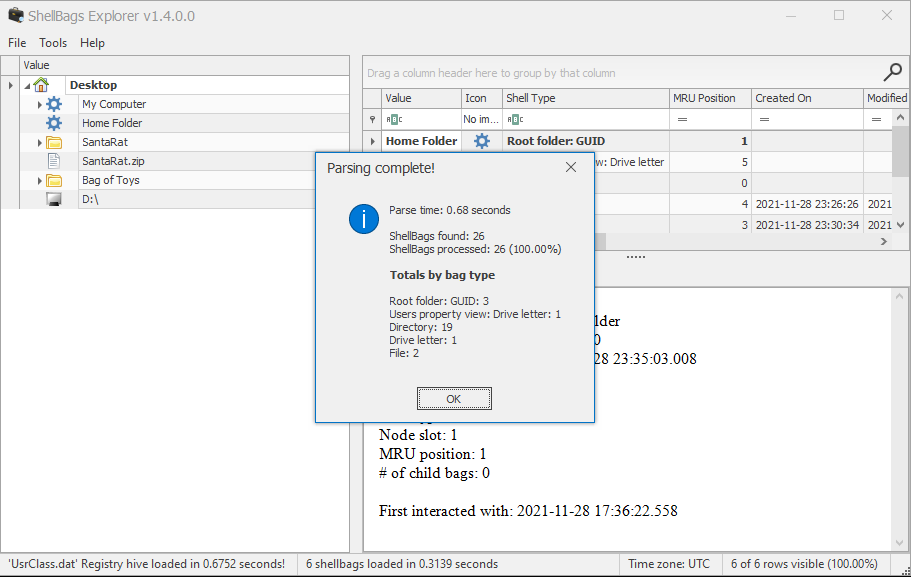

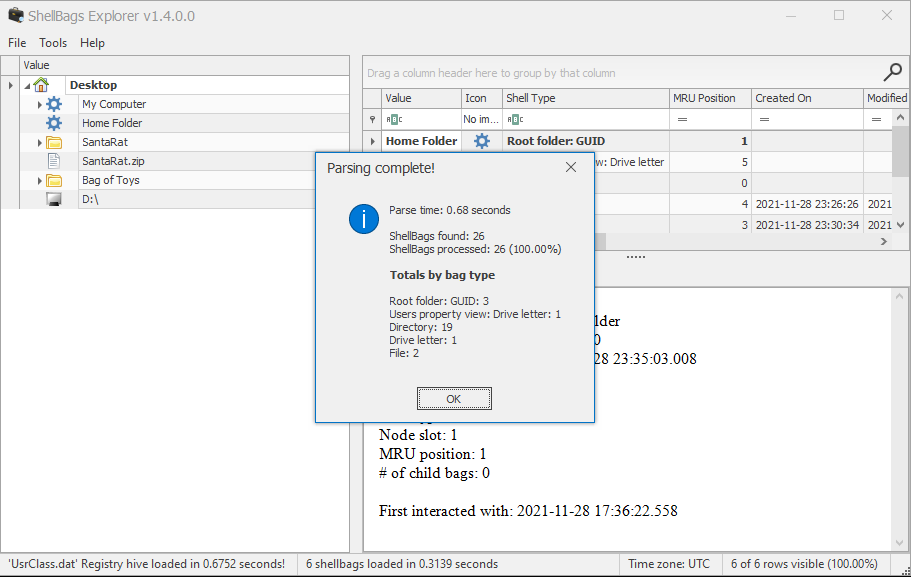

Khi mở ShellBagsExplorer.exe, sử dụng menu trên cùng để chọn File -> Load offline hive và điều hướng đến vị trí bạn đã lưu UsrClass.dat đã giải mã. Tải vào tệp UsrClass.dat và bắt đầu khám phá các Shellbag được phát hiện!

Trong thư mục Desktop, dường như có một thư mục đáng ngờ tên là "SantaRat". Đây có thể là một trojan truy cập từ xa, được sử dụng cho các hoạt động bất chính khác trên máy tính xách tay của ông già Noel? Thật không may, chỉ từ Shellbag một mình, chúng ta chỉ có cái nhìn sâu sắc về tên thư mục (đôi khi là tệp, nếu chúng ta may mắn) và dữ liệu cột trong Windows Explorer, chứ không phải tệp ... làm thế nào chúng ta có thể khám phá thêm chi tiết?

Đi sâu vào các thư mục và xem liệu bạn có thể tìm thấy bất kỳ điều gì có thể chỉ ra cách chúng tôi có thể theo dõi tốt hơn SantaRat này thực sự là gì không.

Trong SantaRat-main, bạn nên tìm một thư mục khác có cùng tên với nền tảng chia sẻ mã phổ biến nhất. Gợi ý cũng cho chúng ta biết rằng thư mục này bắt đầu bằng dấu chấm ‘.’.

Chúng ta có câu trả lời cho câu hỏi tiếp.What specific folder name clues us in that this might be publicly accessible software hosted on a code-sharing platform?

Ngoài ra, có một thư mục duy nhất có tên "Bag of Toys" trên Máy tính để bàn! Đây hẳn là nơi ông già Noel chuẩn bị bộ sưu tập đồ chơi của mình và đây chắc chắn là dữ liệu nhạy cảm mà nam diễn viên có thể đã xâm phạm.

What is the name of the file found in this folder?

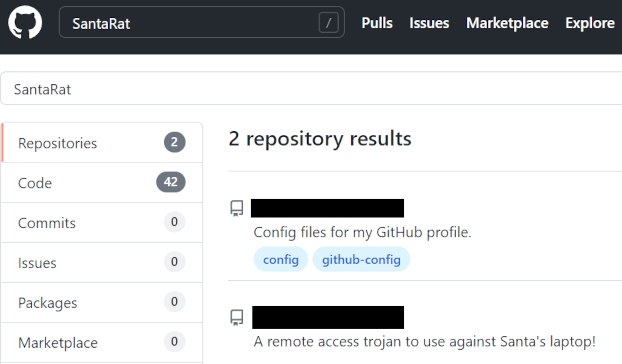

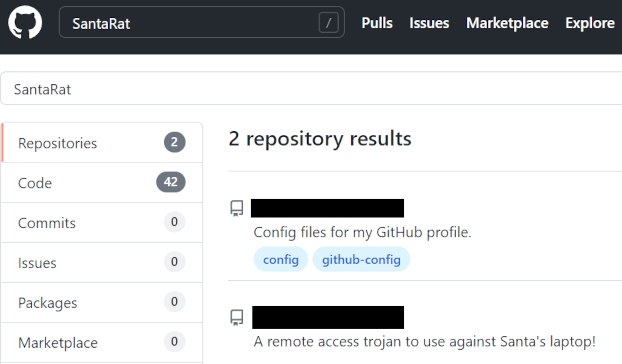

Theo dõi phần mềm SantaRat này trực tuyến. Nó có thể chỉ đơn giản như tìm kiếm tên của phần mềm trên trang web gợi ý (Github).

Lưu ý rằng máy phân tích TryHackMe Windows không có quyền truy cập Internet, vì vậy bạn sẽ cần phải khám phá trong trình duyệt web của riêng mình.

Chúng ta có thể tìm ra được ai là người chủ của con trojan này

What is the name of the user that owns the SantaRat repository?

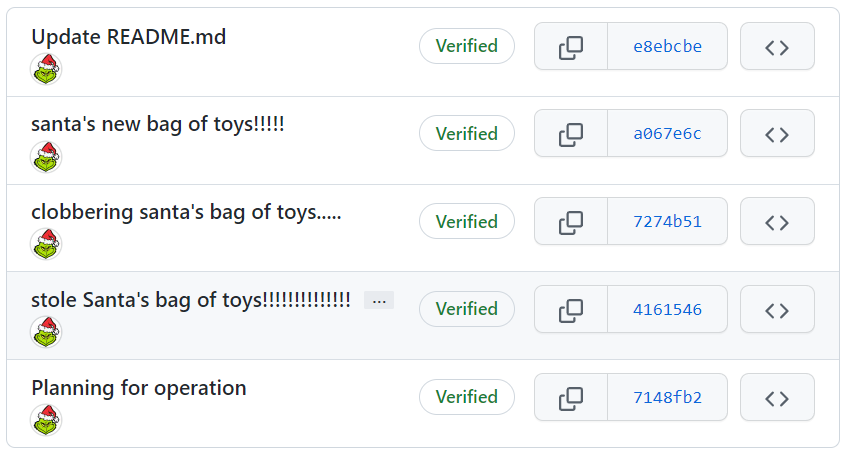

Khám phá các kho lưu trữ khác mà người dùng này sở hữu. Bằng cách bấm vào tên người dùng đó bạn sẽ thấy như ảnh

What is the name of the repository that seems especially pertinent to our investigation?

Đọc thông tin được trình bày trong kho này. Có vẻ như trên thực tế, nam diễn viên đã xâm nhập và giả mạo túi đồ chơi của ông già Noel! Bạn có thể xem lại hoạt động trong nhật ký phiên âm. Có vẻ như nam diễn viên đã cài đặt một tiện ích đặc biệt để thu thập và cuối cùng lọc sạch túi đồ chơi.

Đọc tệp tin log thứ 4 chúng ta thấy một lệnh có tệp thực thi đáng ngờ (.exe)

What is the name of the executable that installed a unique utility the actor used to collect the bag of toys?

Trong nhật ký phiên âm cuối cùng, bạn có thể thấy hoạt động mà nam diễn viên này đã sử dụng để làm giả túi đồ chơi của ông già Noel! Có vẻ như họ đã thu thập nội dung ban đầu bằng lưu trữ UHA . Một kho lưu trữ UHA tương tự như một kho lưu trữ ZIP hoặc RAR, nhưng nhanh hơn và có tốc độ nén tốt hơn. Rất hiếm khi thấy, nhưng có vẻ như Grinch Enterprises đang giở mọi chiêu trò!

Bạn có thể thấy diễn viên nén nội dung ban đầu của túi đồ chơi bằng mật khẩu. Rất tiếc, chúng tôi không thể biết mật khẩu cụ thể trong các nhật ký phiên âm này là gì! Có lẽ chúng ta có thể tìm thấy nó ở nơi khác ...

Sau đó, nam diễn viên dường như đã loại bỏ tất cả mọi thứ khỏi túi đồ chơi và thêm vào những thứ mới như than, nấm mốc, sâu, và nhiều thứ khác!

Kiểm tra giá trị kết quả trả về sau khi thực hiện

What are the contents of these "malicious" files (coal, mold, and all the others)?

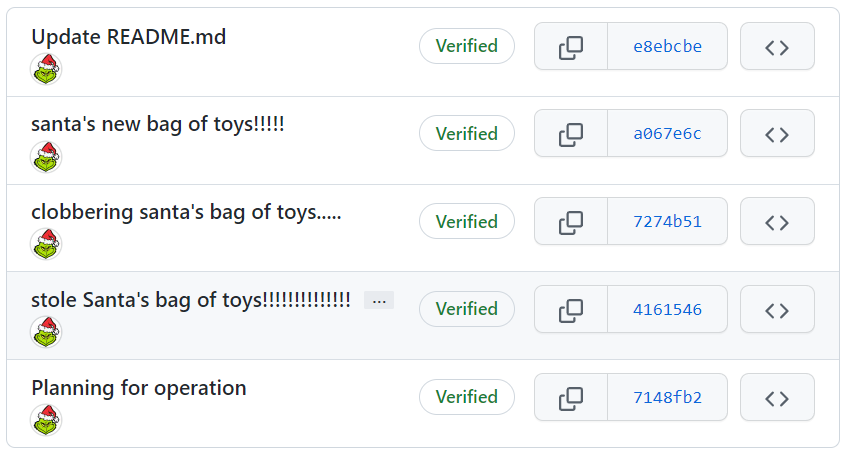

Chúng tôi biết rằng nam diễn viên dường như đã thu thập túi đồ chơi ban đầu. Có thể đã xảy ra sai sót nhỏ của OPSEC và chúng ta có thể khôi phục Túi đồ chơi của ông già Noel! Xem lại kho lưu trữ của tác nhân để biết các hoạt động theo kế hoạch của nó ... có thể trong các thông báo cam kết, chúng tôi có thể tìm thấy kho lưu trữ gốc và mật khẩu!

Quay lại kho lưu trữ GitHub. Nhấp vào 'Commit' để xem các cam kết lịch sử cho kho lưu trữ:

Xem trong danh sách commit chúng ta có thể thấy

Cứ cài nào đặc biệt nhất ta click vào và mình thu được mật khẩu

What is the password to the original bag_of_toys.uha archive? (You do not need to perform any password-cracking or bruteforce attempts)

McSkidy có thể tải xuống và lưu bản sao của kho lưu trữ bag_of_toys.uha và bạn có thể truy cập nó trên Màn hình nền của máy phân tích Windows. Sau khi phát hiện ra mật khẩu từ kho lưu trữ GitHub của diễn viên, bạn có mọi thứ bạn cần để khôi phục bag_of_toys ban đầu của ông già Noel !!

Nhấp đúp vào kho lưu trữ trên màn hình để mở tiện ích trích xuất UHARC đồ họa đã được chuẩn bị cho bạn. Sử dụng mật khẩu bạn đã tìm ra, trích xuất nội dung vào vị trí bạn chọn (bạn có thể tạo thư mục "bag_of_toys" trên Màn hình để lưu tất cả các tệp vào).

Như vậy là bạn đã khôi phục thành công nội dung ban đầu của bag_of_toys của ông già Noel rồi đấy! Bạn có thể xem các tệp này trong trình duyệt tệp Windows Explorer để xem có bao nhiêu tệp hiện diện.

How many original files were present in Santa's Bag of Toys?

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments