Task 9 [Day 4] Web Exploitation Santa's Running Behind

McSysAdmin đã quản lý để thiết lập lại quyền truy cập của mọi người ngoại trừ ông già Noel! Ông già Noel dự kiến sẽ có một số hành trình du lịch khẩn cấp cho tuyến đường của ông ấy vào Giáng sinh. Có tin đồn rằng ông già Noel không bao giờ tuân theo các khuyến nghị bảo mật bằng mật khẩu. Bạn có thể sử dụng bruteforcing để giúp anh ta truy cập vào tài khoản của mình không?

Mục tiêu học tập

Trong nhiệm vụ hôm nay, chúng ta sẽ tìm hiểu những điều sau.

- Hiểu xác thực và nơi nó được sử dụng

- Hiểu fuzzing là gì

- Hiểu Burp Suite là gì và chúng ta có thể sử dụng nó như thế nào để tạo ra một biểu mẫu đăng nhập để có được quyền truy cập

- Áp dụng kiến thức này để tìm lại hành trình du lịch của ông già Noel

Xác thực là gì và nó được sử dụng ở đâu?

Xác thực là quá trình xác minh danh tính của người dùng, xác minh rằng họ là chính mình. Xác thực có thể được chứng minh bằng cách sử dụng nhiều phương tiện xác thực, bao gồm:

- Một tập hợp thông tin xác thực đã biết đối với máy chủ và người dùng, chẳng hạn như tên người dùng và mật khẩu

- Xác thực mã thông báo (đây là những đoạn văn bản được mã hóa duy nhất)

- Xác thực sinh trắc học (dấu vân tay, dữ liệu võng mạc, v.v.)

Xác thực thường được sử dụng thay thế cho ủy quyền, nhưng nó rất khác. Ủy quyền là một thuật ngữ để chỉ các quy tắc xác định những gì người dùng đã xác thực có thể và không thể truy cập. Ví dụ, một tiêu chuẩn, người dùng được xác thực sẽ chỉ được phép truy cập vào một số khía cạnh của trang web. Một quản trị viên được xác thực sẽ có thể truy cập toàn bộ nội dung - mức độ ủy quyền của họ sẽ xác định điều này.

Xác thực được sử dụng khi cần biết ai đang truy cập các mẩu dữ liệu hoặc thông tin để tạo ra trách nhiệm giải trình - bảo vệ yếu tố Bí mật của bộ ba CIA. Nếu bạn muốn tìm hiểu thêm về điều này, tôi khuyên bạn nên xem Phòng nguyên tắc bảo mật trên TryHackMe. Bạn có thể tìm thấy các ví dụ về xác thực trong thế giới thực, chẳng hạn như huy hiệu hoặc thẻ khóa để truy cập các địa điểm bị hạn chế trong một tòa nhà.

Fuzzing là gì?

Nói một cách đơn giản, fuzzing là một phương tiện tự động để kiểm tra một phần tử của ứng dụng web cho đến khi ứng dụng đưa ra lỗ hổng hoặc thông tin có giá trị. Khi chúng tôi đang mơ hồ, chúng tôi cung cấp thông tin như cách chúng tôi thường làm khi tương tác với nó, chỉ với tốc độ nhanh hơn nhiều. Điều này có nghĩa là chúng tôi có thể sử dụng các danh sách mở rộng được gọi là danh sách từ để kiểm tra phản ứng của ứng dụng web đối với các thông tin khác nhau.

Ví dụ: thay vì kiểm tra từng biểu mẫu đăng nhập cho một tập hợp thông tin xác thực hợp lệ (đặc biệt tốn thời gian), chúng tôi có thể sử dụng một công cụ để làm mờ biểu mẫu đăng nhập này để kiểm tra hàng trăm thông tin đăng nhập với tốc độ nhanh hơn nhiều và đáng tin cậy hơn.

Fuzzing với Burp Suite

Xin lưu ý rằng tác vụ này giả định rằng bạn đang sử dụng TryHackMe AttackBox. AttackBox có phần mềm, công cụ và danh sách từ cần thiết được cài đặt để bạn hoàn thành nhiệm vụ hôm nay - vì vậy bạn nên sử dụng nó (để bắt đầu, hãy cuộn lên đầu trang này và nhấp vào nút "Bắt đầu AttackBox" màu xanh lam, sau đó Làm theo các bước dưới đây).

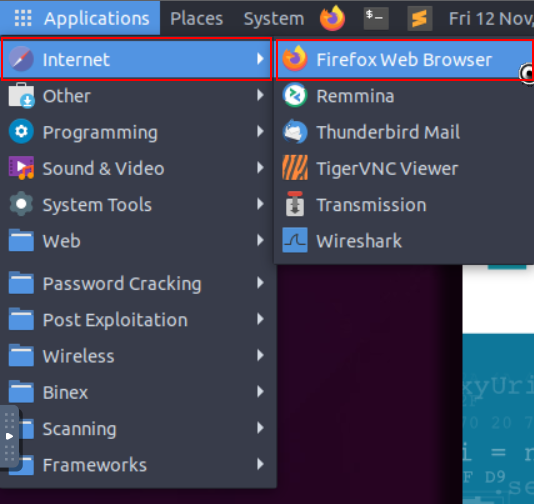

1. Hãy khởi chạy FireFox bằng cách điều hướng đến “Applications -> Internet-> Firefox”

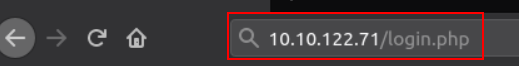

2. Điều hướng đến biểu mẫu đăng nhập trong trình duyệt web bằng địa chỉ IP dễ bị tấn công (http: // MACHINE_IP) (lưu ý rằng địa chỉ IP trong ảnh chụp màn hình chỉ là ví dụ, bạn sẽ cần thay thế địa chỉ này bằng MACHINE_IP)

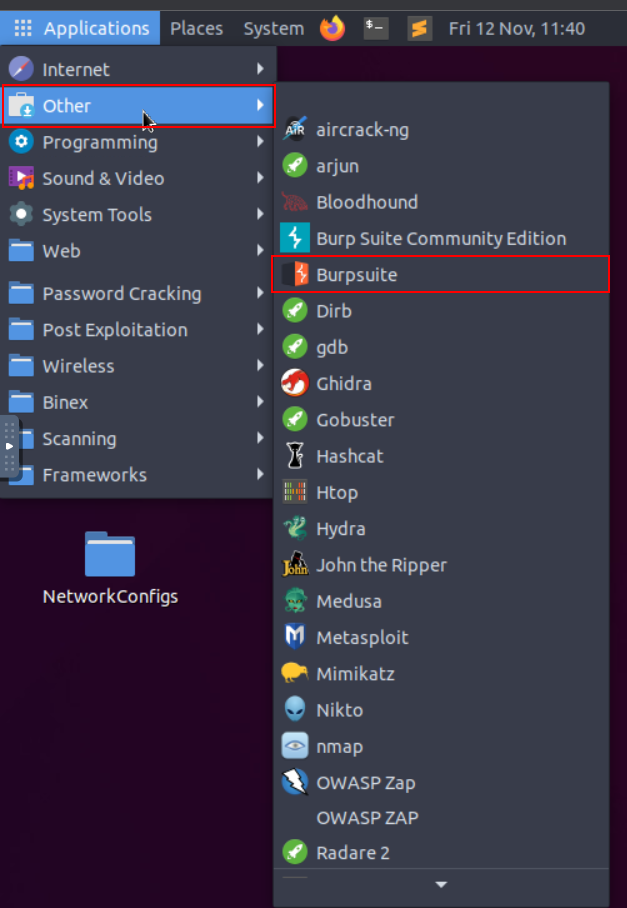

3. Hãy khởi chạy Burp Suite bằng cách điều hướng đến “Applications -> Other -> Burp Suite"

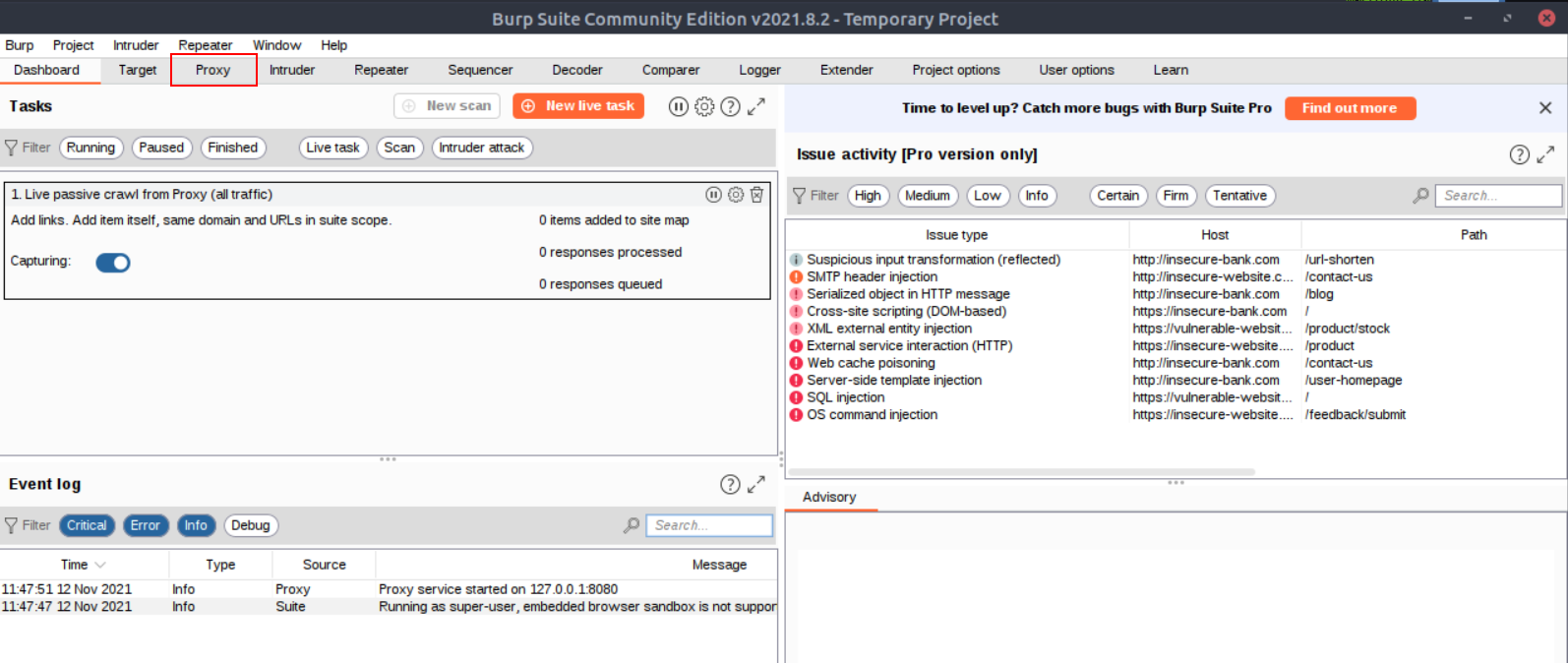

4. Điều hướng đến "Proxy" tab:

5. Và bấm "Intercept On" trên "Proxy -> Intercept"

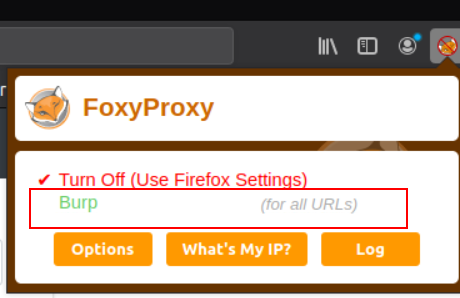

6. Bây giờ chúng ta sẽ cần quay lại Trình duyệt Firefox của mình và kích hoạt tiện ích mở rộng FoxyProxy trong Firefox. Bạn có thể thực hiện việc này bằng cách nhấn vào phần mở rộng “FoxyProxy” và nhấn “Burp” như sau:

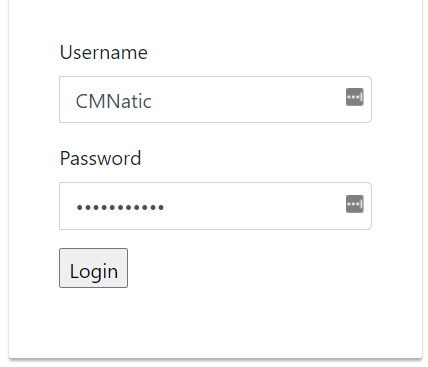

7. Gửi một số dữ liệu giả trên biểu mẫu đăng nhập, chẳng hạn như bên dưới. Xin lưu ý rằng trình duyệt web sẽ bị treo:

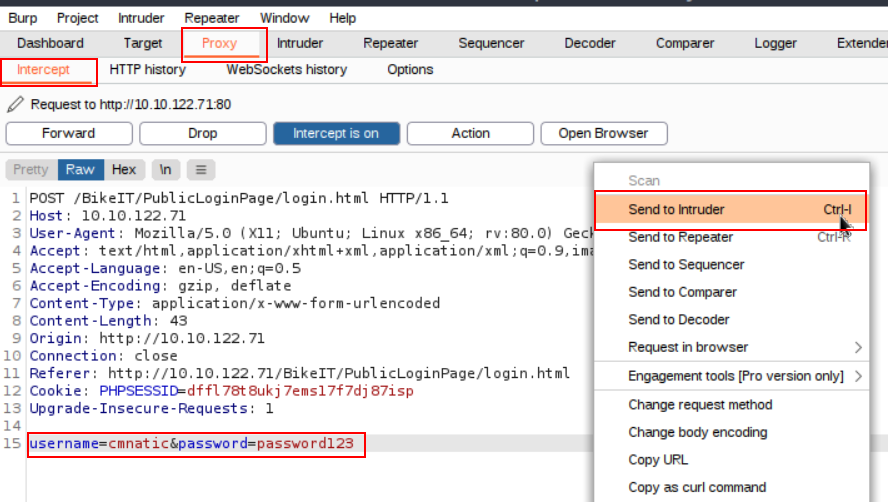

8. Chúng ta sẽ cần quay lại Burp Suite, nơi chúng tôi sẽ thấy một số dữ liệu hiện đã được trả lại cho chúng tôi. Nhấp chuột phải vào cửa sổ chứa dữ liệu và nhấn “Send to Intruder”

9. Điều hướng tới “Intruder” tab và chọn theo hướng dẫn :

10.1. Chọn “Positions” tab và xóa các vị trí đã chọn trước bằng cách nhấn "Clear $"

10.2. Thêm giá trị của tham số "username" làm vị trí đầu tiên, đôi khi chúng ta sẽ biết tên người dùng, những lần khác thì không. Chúng tôi có thể yêu cầu Burp sử dụng danh sách tên người dùng cho vị trí này. Tuy nhiên, vì tên người dùng đã được biết đến (tức là cmnatic), chúng tôi chỉ đang cưỡng bức mật khẩu. (Điều này có thể được thực hiện bằng cách đánh dấu tham số mật khẩu và nhấp vào “Thêm $”)

10.3. Thêm giá trị "password" làm vị trí (tức là password123) (điều này có thể được thực hiện bằng cách đánh dấu giá trị trong tham số mật khẩu và nhấp vào "Thêm $")

10.4. Chọn “ClusterBom” trong các Loại tấn công trong menu thả xuống.

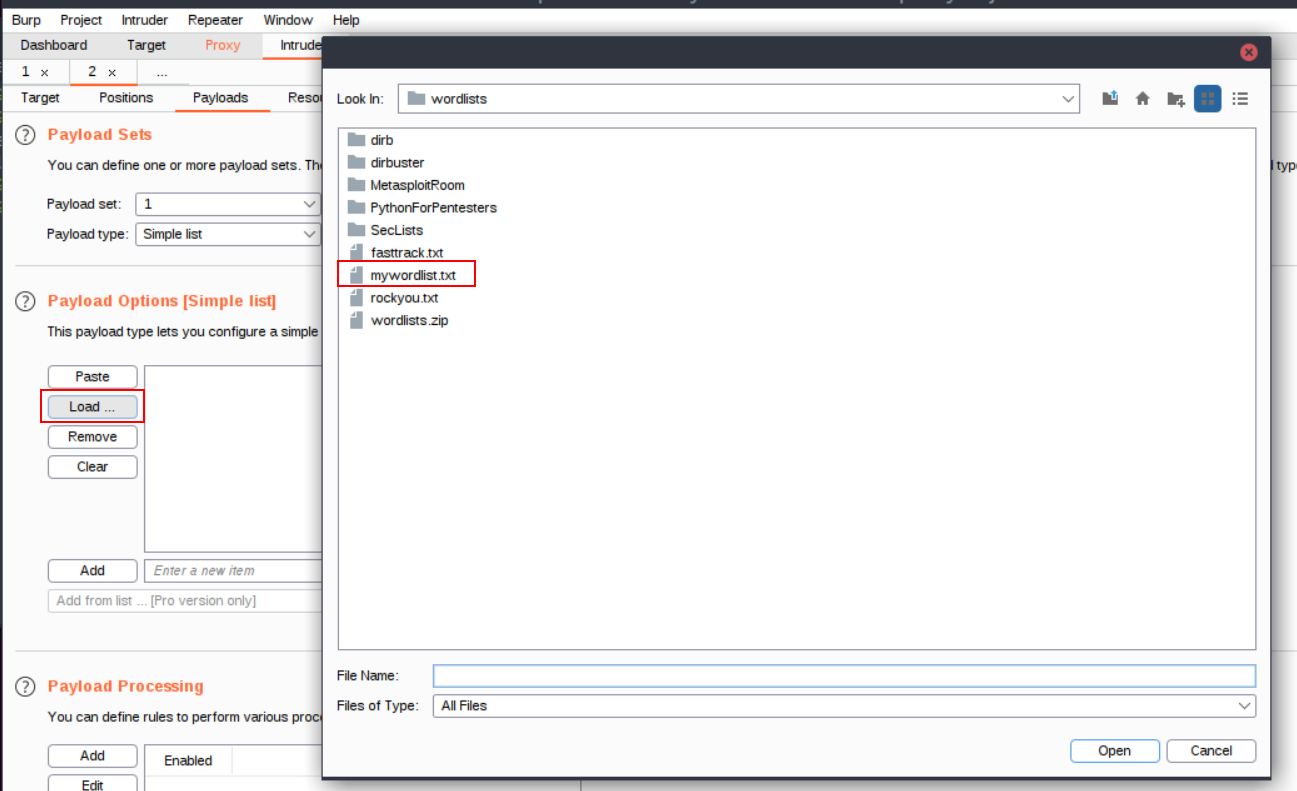

10.5. Bây giờ chúng ta sẽ cần cung cấp một số giá trị cho Burp Suite để làm mờ biểu mẫu đăng nhập bằng mật khẩu. Chúng tôi có thể cung cấp danh sách theo cách thủ công hoặc chúng tôi có thể cung cấp danh sách từ. Tôi sẽ cung cấp một danh sách từ.

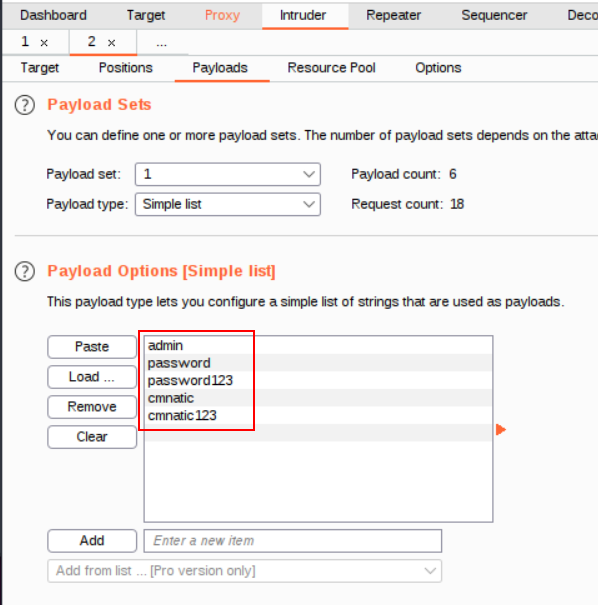

11. Bây giờ sau khi chọn danh sách từ của chúng tôi, chúng tôi có thể thấy rằng một số mật khẩu đã lấp đầy cửa sổ “Tùy chọn tải trọng”:

12. Bây giờ chúng ta hãy nhấn nút “Start attack”, thao tác này sẽ bắt đầu làm mờ biểu mẫu đăng nhập. Nhìn vào kết quả và sắp xếp theo "Độ dài". Mật khẩu không thành công sẽ trả về độ dài nhất định và mật khẩu thành công sẽ trả về độ dài khác. Bạn sẽ cần phải kiểm tra kết quả với các độ dài khác nhau để xác định mật khẩu chính xác trong nhiệm vụ của ngày hôm nay.

Điều hướng đến biểu mẫu đăng nhập dễ bị tấn công tại http: // MACHINE_IP / và áp dụng tài liệu cho nhiệm vụ hôm nay để đăng nhập vào hành trình của ông già Noel, sử dụng tên người dùng là "santa" và danh sách mật khẩu có tại /root/Rooms/AoC3/Day4/password. txt trên TryHackMe AttackBox (hoặc tải xuống từ đây cho tải trọng của bạn.

Tài liệu bổ sung

Có thể tìm hiểu ở bài Burp Suite module trên TryHackMe.

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments