Task 13 [Day 8] Networking What's Under the Christmas Tree?

Day 8: Có gì dưới cây thông Noel? - Câu chuyện:

Sau một vài tháng thử việc, thực tập sinh Elf McEager đã vượt qua với phản hồi rực rỡ từ Elf McSkidy. Trong cuộc họp, Elf McEager đã yêu cầu được truy cập nhiều hơn vào mạng nội bộ của The Best Festival Company (TBFC's) vì anh ấy muốn biết thêm về các hệ thống mà anh ấy đã thề sẽ bảo vệ.

Elf McSkidy miễn cưỡng đồng ý. Tuy nhiên, sau những hành động anh hùng của Elf McEager trong việc phục hồi Giáng sinh, Elf McSkidy đã sớm nghĩ rằng đây là một ý kiến hay. Đây là lãnh thổ chưa được khám phá đối với Elf McEager - anh ta không biết làm thế nào để bắt đầu tìm ra thông tin này cho những trách nhiệm mới của mình. Rất may, TBFC có một chương trình nâng cao kỹ năng tuyệt vời bao gồm việc sử dụng Nmap để ElfMcEager đăng ký tham gia

8.1. Bắt đầu:

Trước khi bắt đầu, chúng ta sẽ cần triển khai hai Phiên bản:

- THM AttackBox bằng cách nhấn nút "Start AttackBox" ở trên cùng bên phải của trang.

- Phiên bản dễ bị tấn công được đính kèm với nhiệm vụ này bằng cách nhấn nút "Triển khai" ở trên cùng bên phải của nhiệm vụ này / ngày.

8.2. Mục tiêu học tập hôm nay:

Chúng ta sẽ khám phá việc sử dụng Nmap trong giai đoạn thu thập thông tin của chúng ta để xây dựng một bức tranh về các dịch vụ đang chạy trên một máy tính từ xa và để hiểu chúng có thể hữu ích như thế nào khi sử dụng. Chúng ta cũng sẽ chỉ ra cách quét Nmap có thể được phát hiện và chặn bằng cách sử dụng tường lửa.

Made with ❤ by CMNatic

8.3. Giới thiệu Nmap:

Một công cụ mã nguồn mở, có thể mở rộng và quan trọng là miễn phí, Nmap là một trong những tiêu chuẩn công nghiệp mà mọi người nên có trong bộ công cụ của họ. Nmap có khả năng thực hiện một số thứ cần thiết trong các giai đoạn Thu thập thông tin của phương pháp kiểm tra thâm nhập, chẳng hạn như Penetration Testing Execution Standard (PTES), Bao gồm:

- Máy chủ phát hiện

- Phát hiện lỗ hổng bảo mật

- Dịch vụ / Khám phá ứng dụng

8.4. Chức năng cơ bản Nmap.

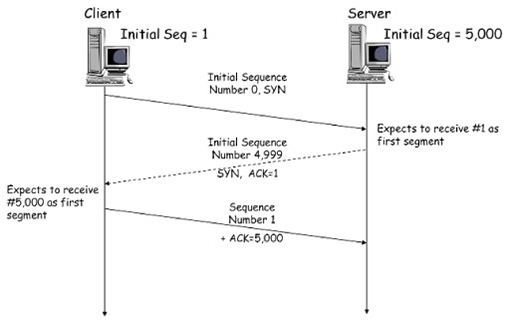

Chúng ta sẽ nhanh chóng lướt qua những điều cơ bản để bắt đầu với Nmap, các kiểu quét và cú pháp cho những kiểu này tương ứng. Chúng ta sẽ áp dụng kiến thức mạng đã học ngày hôm qua trong "Ngày thứ 7 - Grinch đã thực sự đánh cắp Giáng sinh" để giúp hiểu sự khác biệt giữa quét TCP và UDP.

8.4.1 Quét TCP

- SYN

- SYN/ACK

- ACK

- Quét Kết nối -

nmap -sT <ip> - Quét SYN -

nmap -sS <ip>

8.4.1.1 Quét gói tin SYN :

Kiểu quét thuận lợi nhất, Nmap sử dụng kiểu quét TCP SYN (-sS)

nếu quá trình quét được chạy với cả đặc quyền quản trị và loại khác không được cung cấp. Không giống như quét kết nối, kiểu quét này không thực hiện "bắt tay ba chiều" như những gì thường diễn ra. Thay vào đó, sau khi nhận được "SYN / ACK" từ máy chủ từ xa, một gói "RST" sẽ được gửi bởi máy chủ mà chúng tôi đang quét từ đó (không bao giờ hoàn tất kết nối).

Kiểu quét này là phương pháp thuận lợi nhất vì Nmap có thể sử dụng tất cả thông tin thu thập được trong suốt quá trình bắt tay để xác định trạng thái cổng dựa trên phản hồi được cung cấp bởi địa chỉ IP đang được quét:

- SYN / ACK = mở

- RST = Đã đóng

- Nhiều lần thử = đã lọc

Không chỉ điều này mà còn vì ít gói tin hơn được gửi qua mạng nên khả năng bị phát hiện sẽ ít hơn.

8.4.1.2. Quét kết nối:

Không giống như quét SYN, các đặc quyền quản trị không cần thiết để quá trình quét này chạy. Đây là kết quả của việc Nmap sử dụng API Berkeley Sockets đã nhanh chóng trở thành phương pháp tiêu chuẩn về cách các dịch vụ như ứng dụng web giao tiếp với hệ điều hành. Do có nhiều gói tin hơn được Nmap gửi đi, quá trình quét này dễ phát hiện hơn và mất nhiều thời gian hơn để hoàn thành. Hơn nữa, khi "bắt tay ba bước" hoàn tất như thể nó là một kết nối thông thường, nó có thể được ghi lại thuận tiện hơn rất nhiều.

8.5. Mẫu thời gian Nmap

Nmap cho phép người dùng xác định hiệu suất của Nmap. Được đo lường ở mức độ tích cực, người dùng có thể sử dụng một trong sáu cấu hình [0 đến 5] để thay đổi tốc độ Nmap quét. Với -T0 là hoạt động lén lút nhất, cấu hình này sẽ quét một cổng sau mỗi 5 phút, trong khi -T5 được coi là cả hai cổng tích cực nhất và có khả năng không chính xác. Điều này là do -T5 chỉ đợi 0,3 giây để thiết bị từ xa phản hồi một cái bắt tay. Các yếu tố như những yếu tố được liệt kê dưới đây xác định mức độ chính xác của những lần quét này:

- Việc sử dụng tài nguyên của một máy chủ từ xa. Mức sử dụng cao hơn, việc gửi phản hồi đến Nmap càng chậm.

- Chất lượng của kết nối. Nếu bạn có kết nối chậm hoặc không ổn định, bạn có thể bỏ lỡ phản hồi nếu bạn đang gửi nhiều gói tin cùng một lúc.

Nói chung, bạn sẽ muốn sử dụng cấu hình hoạt động thấp cho các tình huống trong thế giới thực, tuy nhiên, trong môi trường phòng thí nghiệm nơi tiếng ồn không quan trọng - cấu hình tích cực cao chứng tỏ là nhanh nhất. Đối với quan điểm, Nmap sử dụng -T3 nếu không có hồ sơ nào được cung cấp. Trong tình huống dồn nén, bạn sẽ có xu hướng sử dụng giá trị thấp hơn chẳng hạn như trong môi trường phòng thí nghiệm, giá trị cao hơn -T4 sẽ đủ vì tính năng tàng hình không quá quan trọng.

8.6. Giới thiệu về Công cụ tạo kịch bản của Nmap

Một bổ sung gần đây cho Nmap là Nmap Scripting Engine hay viết tắt là NSE. Tính năng này giới thiệu bản chất "plug-in" cho Nmap, nơi các tập lệnh có thể được sử dụng để tự động hóa các hành động khác nhau như:

- Khai thác

- Fuzzing

- Bruteforcing

Tại thời điểm viết bài, NSE đi kèm với 603 tập lệnh, có thể được tìm thấy tại đây.

Trang tài liệu Nmaps NSE

Lấy ví dụ như tập lệnh FTP ProFTPD Backdoor. Tập lệnh này cố gắng khai thác một dịch vụ FTP đang chạy ProFTPD phiên bản 1.3.3c, phiên bản của nó do Nmap tự in.

Chúng tôi có thể cung cấp tập lệnh mà chúng tôi muốn sử dụng bằng cách sử dụng --script cờ trong Nmap như vậy:nmap --script ftp-proftpd-backdoor -p 21 <ip_address>

8.7. Các loại quét khác:

Chúng tôi không chỉ có thể sử dụng TCP Scan của Nmap, mà Nmap còn tự hào có sự kết hợp của các loại này cho các hành động khác nhau hữu ích cho chúng tôi trong giai đoạn thu thập thông tin. Tôi đã phân loại chúng vào bảng dưới đây, giải thích ngắn gọn về mục đích của chúng.

(Trong đó x.x.x.x == MACHINE_IP)

| Flag | Usage Example | Description |

|---|---|---|

| -A | nmap -A x.x.x.x | Scan the host to identify services running by matching against Nmap's database with OS detection |

| -O | nmap -O x.x.x.x | Scan the host to retrieve and perform OS detection |

| -p | nmap -p 22 x.x.x.x | Scan a specific port number on the host. A range of ports can also be provided (i.e. 10-100) by using the first and last value of the range like so: nmap -p 10-100 x.x.x.x |

| -p- | nmap -p- x.x.x.x | Scan all ports (0-65535) on the host |

| -sV | nmap -sV x.x.x.x | Scan the host using TCP and perform version fingerprinting |

8.8. Bảo vệ chống lại Nmap Scans

Thực hành bảo mật thông qua che khuất không hoạt động ở đây. Mặc dù có vẻ hợp lý khi cố gắng ẩn một dịch vụ bằng cách thay đổi số cổng của nó thành một thứ gì đó khác với tiêu chuẩn (chẳng hạn như thay đổi SSH từ cổng 22 thành 2222), dịch vụ sẽ vẫn được lưu dấu trong quá trình quét Nmap (mặc dù hơi muộn hơn) . Thật không may, bạn không thể tận dụng tối đa cả hai thế giới khi có một dịch vụ sẵn có nhưng vẫn bị ẩn.

May mắn thay, Hệ thống Phòng ngừa & Phát hiện Xâm nhập (IDS) mã nguồn mở như Snort và Suricata cho phép các blue-teamers bảo vệ mạng của họ bằng cách sử dụng giám sát mạng. Ví dụ: bạn sẽ cài đặt các dịch vụ này trên tường lửa như pfSense:

Bảng điều khiển của Tường lửa pfSense.

Các bộ quy tắc như các mối đe dọa mới nổi đối với Snort và Suricata có khả năng phát hiện và chặn nhiều loại lưu lượng truy cập độc hại tiềm ẩn - bao gồm:

- Lưu lượng phần mềm độc hại

- Đảo ngược vỏ

- Tải trọng Metasploit

- Quét Nmap

Danh sách các quy tắc Snort được cài đặt trên tường lửa pfSense.

Ví dụ: phát hiện tải trọng Metasploit cho CVE 2013-3205:

Quy tắc mối đe dọa mới nổi để phát hiện tải trọng Metasploit cho CVE-2013-3205.

Nếu được định cấu hình đúng cách, phần lớn các lần quét Nmap có thể được phát hiện. Điều này đặc biệt đúng khi sử dụng mẫu thời gian tích cực như -T4 hoặc -T5. Hãy xem quá trình quét Nmap sau đây được phát hiện: nmap -A 192.168.1.171

Bắt đầu quét Nmap tới tường lửa pfSense.

Sau khi quay lại pfSense một vài giây sau đó, chúng tôi nhận thấy rằng các cảnh báo đang được tạo bởi Snort:

Xem các cảnh báo mới được tạo bởi Snort do kết quả của quá trình quét Nmap.

Ngay cả với mẫu thời gian là -T3, Snort có khả năng phát hiện quá trình quét cổng, trong đó sau 6 lần cảnh báo (trong trường hợp này) kẻ tấn công sẽ bị tường lửa chặn.

Sau 6 cảnh báo, Snort chặn địa chỉ IP đang chạy quá trình quét Nmap liên hệ với tường lửa pfSense.

Xác nhận rằng địa chỉ IP đang chạy quá trình quét Nmap không còn có thể liên hệ với tường lửa pfSense.

8.9. Thách thức

Triển khai và sử dụng Nmap để quét phiên bản được đính kèm với tác vụ này. Ghi lại địa chỉ IP cần quét: MACHINE_IP và liệt kê nó cho Elf McEager!

Phần thưởng tùy chọn: Do Elf McEager quản lý để phục hồi Giáng sinh trong "Ngày thứ 7 - The Grinch Really Did Steal Christmas", trang web của TBFC đã được khôi phục cho tất cả các yêu tinh truy cập. Bạn có thể tìm thấy nó không? Tôi nghe nói nó khá là đọc ... Bạn phải thêm MACHINE_IP tbfc.blog vào tệp /etc/hosts của mình trước khi ứng dụng sẽ tải như bên dưới:

When was Snort created?

Run a scan and provide the -Pn flag to ignore ICMP being used to determine if the host is up

Experiment with different scan settings such as-A and -sV whilst comparing the outputs given.

Use Nmap to determine the name of the Linux distribution that is running, what is reported as the most likely distribution to be running?

Now use different scripts against the remaining services to discover any further information about them

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments