Ingest Modules were already ran for your convenience.

Your task is to perform a manual analysis of the artifacts discovered by Autopsy to answer the questions below.

This room should help to reinforce what you learned in the Autopsy room. Have fun investigating!

RDP Machine Details:

- IP:

MACHINE_IP - Username:

administrator - Password:

letmein123!

Đầu tiên phải mở kết nối remote tới máy victim để khai thác

Mở phần mềm Autopsy trên desktop để phân tích gói images được chụp hệ điều hành cần phân tích điều tra

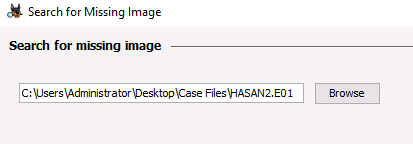

Mình tiến hành chọn Open case để mở đến tệp tin .aut sau đó mở tệp .E01 để phân tích

Q1: What is the MD5 hash of the E01 image?

Để tìm mã băm MD5 của tệp tin cần phân tích thực hiện:

Data Sources > HASAN2.E01 > File Metadata

Q2. What is the computer account name?

Câu hỏi này tìm tên của máy tính:

Operating System Information > SYSTEM > File Metadata

Bạn sẽ tìm được tên máy tính ở đây.

Q3. List all the user accounts (in alphabetical order)

Tìm danh sách user trong tệp tin phân tích:

Operating System User Accounts > Username column

Chúng ta sẽ tìm thấy danh sách user ở đây và công việc chỉ là sắp xếp đúng theo aphabe

Q4. Who was the last user to log into the computer?

Phần này cùng vị trí kiểm tra user hệ thống, xem cột Date Accessed để xác định user nào là user cuối cùng đăng nhập

Q5. What was the IP address of the computer?

Truy tìm địa chỉ ip máy tính đó đang được sử dụng tiến hành theo dõi thông tin tên tin irunin.ini:

Data Sources > HASAN2.E01 > Vol3 > Program Files (x86) > Look@LAN > irunin.ini

Bạn đọc thông tin ở phần text dưới phát hiện địa chỉ ip máy đang sử dụng

Q6. What was the MAC address of the computer? (XX-XX-XX-XX-XX-XX)

Phần này tìm địa chỉ MAC cùng vị trí tìm kiếm như ở câu hỏi 5 kéo xuống là thấy ngay địa chỉ MAC nhưng cần thêm dấu '-' cho đáp án

Q7. Name the network cards on this computer

Tìm tên card mạng sử dụng ở máy tính phân tích, truy cập như sau:

ROOT/Microsoft/Windows NT/CurrentVersion/NetworkCards/2

Q8. What is the name of the network monitoring tool?

Tìm kiếm tên công cụ giám sát mạng sử dụng: chọn Results > Installed Programs > cột Program Name

Sau đó bạn sắp xếp theo bảng chữ cái cho dễ tìm, bạn thực hiện kéo và tìm bạn sẽ thấy được công cụ giám sát mạng (Look@LAN)

Q9. A user bookmarked a Google Maps location. What are the coordinates of the location?

Xác định vị trí theo Google Maps bằng theo dõ lịch sử duyệt web: Chọn Web Bookmarks

Xác định đường dẫn tìm kiếm URL với Google Maps bạn tìm được vị trí kinh độ và vĩ độ theo Google Maps

Q10. A user has his full name printed on his desktop wallpaper. What is the user's full name?

Xác định full name của user sử dụng desktop wallpaper, mình tìm thông tin của từng user bằng cách chọn Images/Video, nó hiển thị ra thông tin hình ảnh có ở trên hệ thống phân tích. Mình tìm kiếm một số thư mục của các user và phát hiện user joshwa có một bức ảnh đặc biệt trong mục Download

Mình thực hiện export lưu ảnh này về nhé. Bạn nhìn rõ ở góc bức ảnh bạn sẽ thấy kết quả

Q11. A user had a file on her desktop. It had a flag but she changed the flag using PowerShell. What was the first flag?

Xác định tệp tin cờ nào đó, liên quan đến một cô gái nào nào là user, vậy mình phải tìm một user nào mạng giới tính nữ, cờ đó ở desktop và ghi chú là cờ này sử dụng cho PowerShell, mình tiến hành tìm xác định ở đây có 2 user là con gái là: sandhya và shreya.

Mình tiến hành vào từng user này kiểm tra: Data Sources > HASAN2.E01 > Vol3 > Users > 'username' > AppData > Roaming > Microsoft > Windows > PowerShell > PSReadLine > ConsoleHost_history.txt

Phát hiện ở user shreya có thông tin cờ ở đây.

Q12. The same user found an exploit to escalate privileges on the computer. What was the message to the device owner?

Xác định tệp tìm exploit dùng để leo thang, nó nằm trên thiết bị chúng ta đang điều tra, cũng tại vị trí user shreya này luôn. Mình truy cập đến thư mục desktop của user này để kiểm tra vì thường exploit hay để ở đây nhất trong bài lab CTF

Xác định tệp này mình mở nó lấy được cờ trong này.

Q13. Two hack tools focused on passwords were found in the system. What are the names of these tools? (alphabetical order)

Xác định 2 công cụ, hoặc có thể nhiều hơn với thực tế dùng để tìm kiếm mật khẩu của hệ thống. Thường công cụ này thường được bắt và phát hiện bởi Windows Defender phần mềm bảo vệ của hệ thống.

Data Sources > HASAN2.E01 > Vol3 > Program Data > Microsoft > Windows Defender > Scans > History > Service > DetectionHistory

Trong này nó lưu log đóng gói thông tin phát hiện công cụ khai thác bảo mật ở đây. Khi mình tìm kiếm đến folder 02 phát hiện ra 2 công cụ rò quét mật khẩu ở đây là Lazagne,Mimikatz

Q14. There is a YARA file on the computer. Inspect the file. What is the name of the author?

Câu hỏi này cần tìm kiếm tác giả của tệp tin YARA mình tìm kiếm xem nó ở đâu nhé. Mình thực hiện tìm kiếm xem ở Download của user này xem như thế nào thì phát hiện tệp yar ở đây. Mở nó lên và thấy tên tác giả.

Q15. One of the users wanted to exploit a domain controller with an MS-NRPC based exploit. What is the filename of the archive that you found? (include the spaces in your answer)

Phần này chúng ta cần tìm tệp tin sử dụng để exploit khai thác điều khiển sử dụng lỗ hổng MS-NRPC. Mình thực hiện tìm kiếm tại Recent Documents mình sẽ thu được thông tin mình muốn ở cột Source file mình tiến hành sắp xếp và phát hiện tệp lhk kỳ lạ. Đây chính là tệp tin exploit nhé

Done 😁😁😁😁😁

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments