Thông tin:

MemLabs Lab 1 – Beginner’s Luck

Challenge description

My sister’s computer crashed. We were very fortunate to recover this memory dump. Your job is get all her important files from the system. From what we remember, we suddenly saw a black window pop up with some thing being executed. When the crash happened, she was trying to draw something. Thats all we remember from the time of crash.

Note: This challenge is composed of 3 flags.

Challenge file: MemLabs_Lab1

Challenge file hash

The commpressed archive

- MD5 hash: 919a0ded944c427b7f4e5c26a6790e8d

The memory dump

- MD5 hash: b9fec1a443907d870cb32b048bda9380

Please follow the flag submission rules when sending the email for solution verification.

Cách giải:

Đầu tiên bạn tải file MemoryDump_Lab1.7z về máy linux bạn có cài Volatility

Theo gợi ý là ở đây có 3 flag chúng ta cần tìm được.

Theo gợi ý của mô tả: có file quan trọng trong hệ thống, vấn đề bị crash khi cô gái thực hiện chức năng vẽ trên window, dựa vào thời gian hệ thống crash để tìm ra mấu chốt.

Flag 1:

Giải nén tập tin MemoryDump_Lab1.7z ta thu được tập tin MemoryDump_Lab1.raw.

Xem thông tin về file dump được từ hệ thống.

vol.py -f MemoryDump_Lab1.raw imageinfoBạn sẽ thấy được hệ điều hành ở đây Win7SP1x64 Kiểm tra chương trình đã thực thi trong quá trình trích xuất bộ nhớ hệ thống

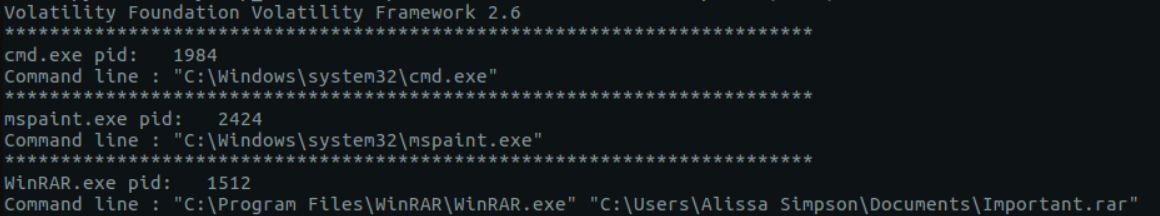

vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 pstreeQuan sát tìm ra một số process đặc biệt ở đây. Ở đây theo gợi ý là liên quan đến draw thì thấy có mspaint.exe (PID: 2424) và ngoài ra mình thấy process của WinRAR.exe (PID: 1512), cmd.exe (PID: 1984) Vậy nên mình trích xuất 3 PID này nhé.

vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 cmdline -p 1512,1984,2424

Tiếp theo mình show ra kết quả sau khi PID cmd được thực thi

Tiếp theo mình show ra kết quả sau khi PID cmd được thực thi

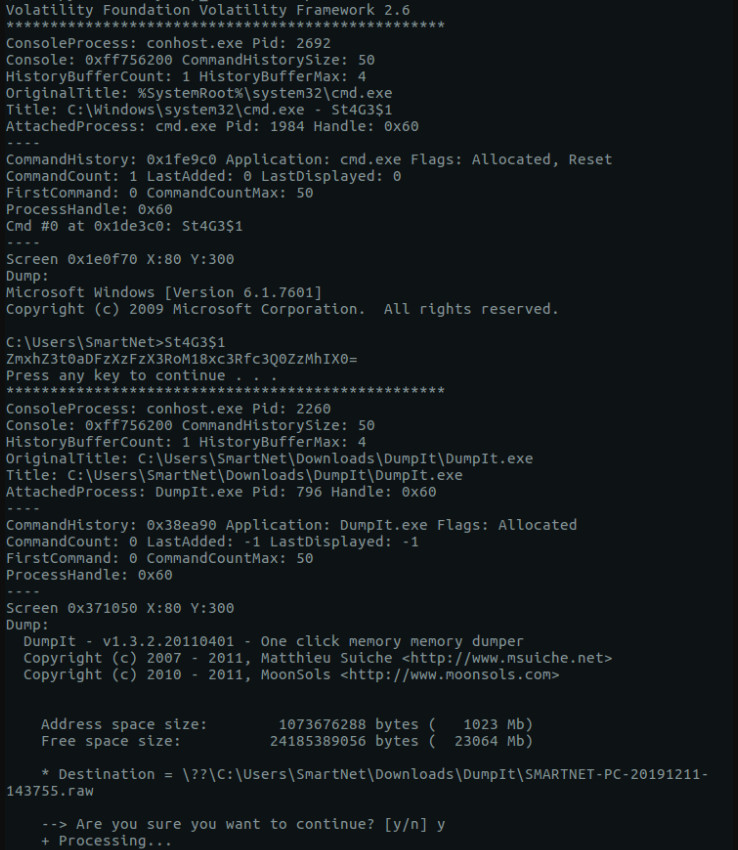

vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 consoles

Bạn thấy một mã base64: ZmxhZ3t0aDFzXzFzX3RoM18xc3Rfc3Q0ZzMhIX0= Bạn chỉ cần giải mã nó bằng tools online hoặc bằng lệnh trên máy linux của bạn Bạn thu được kết quả: flag{th1s_1s_th3_1st_st4g3!!}

Flag 2:

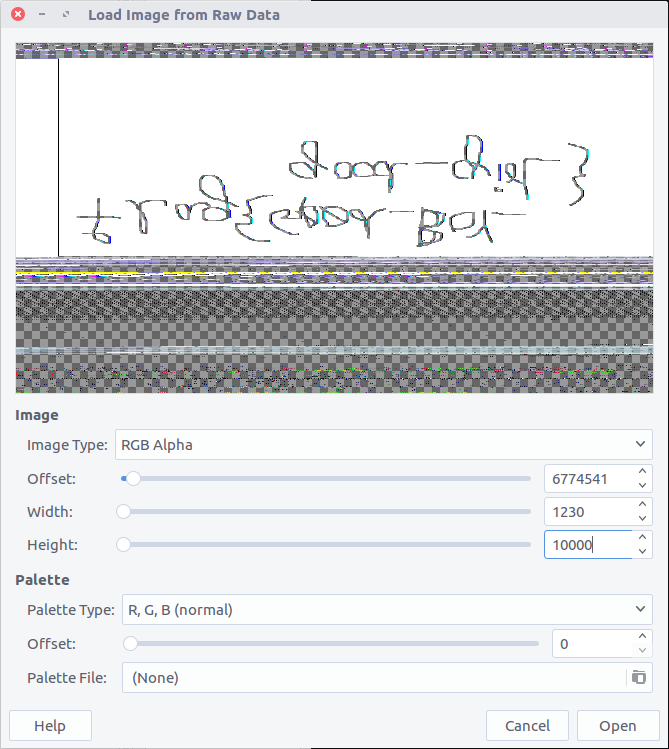

Bước này chúng ta sẽ phân tích PID liên quan đến paint như ở flag 1 mình có nói

vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 memdump -p 2424 -D .Chúng ta thu được một file 2424.data hoặc một file nào đó cũng .data :-) Vì đây là kiểu tập tin dạng hình vẽ, mình cũng có thể đọc và xem nó như một bức ảnh được và có công cụ dùng để làm việc đó là GIMP image Mình cần phải chỉnh sửa một chút để có flag hiển thị.

Kết quả: flag{G00d_BoY_good_girL}

Flag 3:

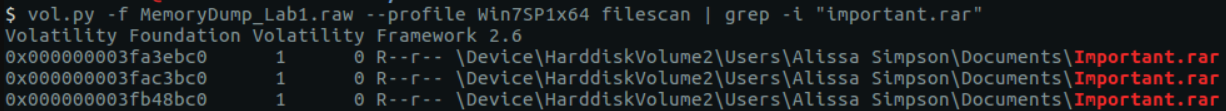

Cuối cùng chúng ta sẽ quan tâm đến PID liên quan đến nén dữ liệu Winrar. Process này có thực hiện nén tập tin Important.rar. sử dụng cmd

Mình sẽ tiến hành trích xuất tập tin đó ra từ bộ nhớ

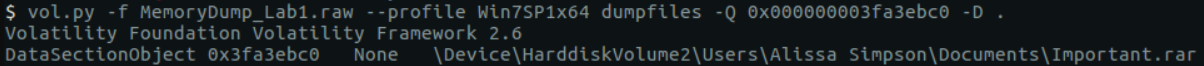

vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 filescan | grep -i "important.rar" vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 dumpfiles -Q 0x000000003fa3ebc0 -D . file file.None.0xfffffa8001034450.dat

Mình sẽ sửa lại tên của tập tin file.None.0xfffffa8001034450.dat thành Important.rar Tiến hành giải nén:

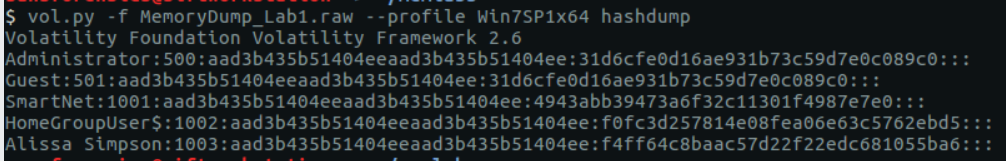

unrar x Important.rarCần một mật khẩu để giải nén tập tin. Trong volability hỗ trợ chúng ta lệnh để hashdump lại mật khẩu người dùng, ở đây là định dạng NTLM do là window

vol.py -f MemoryDump_Lab1.raw --profile Win7SP1x64 hashdump

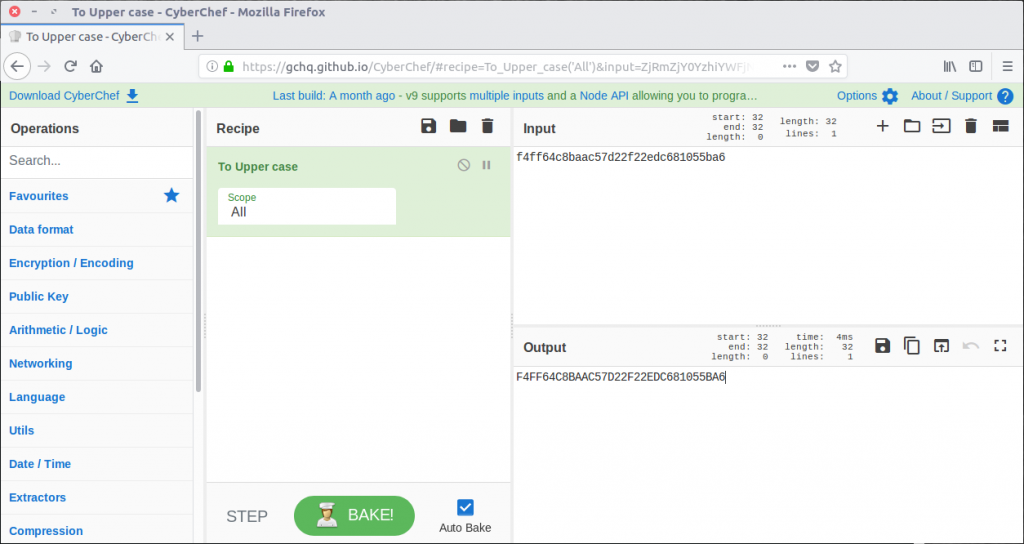

Đem giá trị hàm băm này đi giải mã dung tools online: CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc.

Trước đó chuyển giá trị này về in hoa.

Đem giá trị hàm băm này đi giải mã dung tools online: CrackStation - Online Password Hash Cracking - MD5, SHA1, Linux, Rainbow Tables, etc.

Trước đó chuyển giá trị này về in hoa.

Sau đó dùng mật khẩu đem đi giải nén và thu được kết quả: flag{w3ll_3rd_stage_was_easy}

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments